- Рейтинг:

- 3721

- Сообщений:

- 11,152

- Пользователь:

- 128

- На сайте с:

- Дек 2004

- Из:

28 Октября 2010, 10:07 | Оценка: нет оценки

Автор: СТАНИСЛАВ ШПАК, более пяти лет занимается сопровождением Active Directory и Windows-серверов. Имеет сертификаты MCSE по Windows Server 2000/2003.

На примере зараженного файла хочу показать, как реагируют антивирусные компании на появление новых угроз

Любому системному администратору иногда приходится чистить компьютеры от вредоносных программ – будь то рабочие станции сотрудников или ноутбуки знакомых. Каждый из нас имеет свои предпочтения в плане использования антивирусных средств. И не секрет, что ни один антивирус не дает стопроцентной защиты компьютера. Но на порядком поднадоевшие вопросы пользователей посоветовать лучший антивирус мы всегда что-то однозначно советуем и даже порой с жаром готовы отстаивать любимый антивирус так, будто сами его писали.

Однако в погоне за внушительными цифрами известных антивирусу вредоносных программ иногда забывается один немаловажный, на мой взгляд, фактор – способность разработчика антивируса оперативно реагировать на появление новых угроз. Модификации различных типов вирусов, в том числе сборщиков паролей и смс-вымогателей, плодятся как грибы после дождя на благодатной отечественной правовой почве полной безнаказанности.

Когда в очередной раз я вручную вычистил с компьютера порно-блокер, то решил провести небольшое исследование, которое и опишу в этой статье.

Итак, в мои руки попался вирус, который выводил на экран порно-баннер с требованием отправить смс на короткий номер, чтобы разблокировать компьютер. Вирус блокировал запуск диспетчера задач, нажатие кнопки «Пуск» и сворачивал окно Process Explorer. Подключившись к зараженному компьютеру через локальную сеть, я без труда обнаружил «лишний» процесс и снял его.

Чтобы выяснить, насколько обнаруженный порно-баннер известен антивирусам, я воспользовался сервисом Virustotal [1].

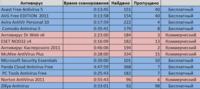

Результаты анализа оказались следующими:

Таким образом, три из 43 антивирусов опознали файл как вирус, остальные же сочли его безвредным.

Следующим моим шагом была отправка файла для анализа в различные антивирусные лаборатории. Конечно, я не собирался это делать для всех оставшихся 39 антивирусов, поэтому решил остановиться на наиболее популярных в России разработчиках:

> «Лаборатория Касперского» – выпускающая одноименный антивирус;

> «Доктор Веб» – антивирус DrWeb;

> Microsoft – антивирус Microsoft Security Essential и Forefront Security;

> Eset – антивирус Nod32;

> Symantec – антивирус Symantec Endpoint Protection и другие продукты.

Хотел было сюда добавить еще антивирус AVAST, но на сайте разработчика нет не только онлайн-сканера для проверки файлов, но даже возможности отправить для анализа подозрительный файл (по крайней мере я не нашел этой возможности ни в русской секции, ни в английской, ни через поиск).

Там, где было возможно, перед отправкой файл был проверен онлайн-сканером на сайте разработчика, чтобы убедиться, что вирус действительно еще не определяется этим антивирусом. Не все из перечисленных выше разработчиков антивирусов предлагают на своем сайте сервис онлайн-сканирования. К таковым относятся только «Антивирус Касперского», DrWeb и Nod32.

Файл на проверку был отправлен 16 июня 2010 года в промежутке между 18.00 и 19.00 по московскому времени (UTC 4) последовательно в следующие антивирусные компании.

«Лаборатория Касперского»

Форма для сообщения о новом вирусе – support.kasp...elpdesk.html или newvirus@kaspersky.com. Когда-то форма для онлайн-сканирования [2] располагалась на главной странице сайта, но те времена давно прошли. Теперь добраться до нее с главной страницы можно так: «Сервис -> Сайт технической поддержки -> Для дома» слева раздел «Борьба с вредоносными программами». За те несколько дней, пока писалась эта статья, на сайте произошли некоторые изменения, теперь добраться до формы онлайн-сканирования можно проще – об этом ниже.

Онлайн-сканер «Лаборатории Касперского» подтвердил, что вирусов в файле нет, и я смог смело отправить файл на анализ. Пока еще это делается с главной страницы – в правом нижнем углу ссылка «Прислать вирус». Тип ссылки периодически меняется с http:// на mailto:// – я несколько раз наталкивался то на одну, то на другую версии. В первом случае ссылка ведет к открытию веб-формы (см. рис. 1), с которой также можно перейти к онлайн-сканированию; во втором случае можно просто написать письмо на адрес newvirus@kaspersky.com, приложив к письму исследуемый файл и сопроводительный текст. Последнее – не обязательно, но я всегда стараюсь так делать, искренне веря, что где-то там, «с другой стороны Интернета», это поможет людям разобраться с файлом. Спустя 5-10 минут на e-mail пришло уведомление о том, что файл принят к обработке и «будет передан вирусному аналитику».

«Доктор Веб»

Форма для сообщения о новом вирусе – vms.drweb.co...om/sendvirus.

Онлайн-сканер DrWeb’а [3], доступный через нижнее меню на главной странице сайта, также не обнаружил в файле ничего подозрительного. Большая зеленая кнопка «отправить файл на анализ» очень к месту располагается прямо на странице онлайн-сканера. Для отправки нужно заполнить небольшую форму (см. рис. 2), в которой надо выбрать отсылаемый файл, указать категорию запроса, оставить адрес электронной почты для связи и комментарий к отсылаемому файлу. После успешной отправки на почтовый ящик приходит уведомление о принятии файла.

Microsoft

Форма для сообщения о новом вирусе – www.microsof.../Submit.aspx.

Почему-то многие системные администраторы не относятся серьезно к антивирусу софтверного гиганта, который, на мой взгляд, достаточно неплохо себя показывает. Зная особенности сайта Microsoft, я не решился искать форму отправки подозрительного файла на сайте, а воспользовался ссылкой из встроенной справки антивируса. Она привела меня в раздел Malware Protection Center, откуда уже несложно было найти в верхнем меню ссылку Submit a sample. По ссылке доступна простенькая форма (см. рис. 3), в которой нужно обязательно указать свое имя и отсылаемый файл, а также опционально заполнить поля адреса электронной почты, используемого продукта и комментарии.

После отправки можно не закрывать страницу – она будет периодически обновляться и содержать текущую информацию о ходе исследования файла, которая также будет дублироваться и на e-mail, если его указали при отправке файла. Первое уведомление о принятии файла для анализа приходит почти сразу же после отправки.

Eset

Форма для сообщения о новом вирусе – samples@eset.com.

Онлайн-сканер [4] этого популярного антивируса также сообщил о том, что в проверяемом файле вирусов не обнаружено. Безрезультатно поискав на сайте ссылку для отправки файлов на анализ, я решил не бороться с интерфейсом и воспользоваться поиском. По запросу Submit a virus первая же ссылка оказалась тем, что нужно, а именно – инструкцией по отправке. Из нее следовало, что подозрительный файл нужно упаковать в RAR или ZIP-архив, закрыть его паролем infected, после чего вложить в письмо с темой suspected infection, указать в теле письма пароль от архива, опционально добавить описание и комментарии и отправить на адрес samples@eset.com. Что я и сделал.

Symantec

Форма для отправки вирусов – www.symantec...tsamples.jsp.

Отправить файл на анализ в Symantec можно, поместив подозрительный файл вручную в карантин (разумеется, с использованием какого-нибудь из продуктов Symantec), а затем из карантина осуществив отправку. Другой вариант – воспользоваться сайтом Symantec. И хотя онлайн-сканера там я не обнаружил, зато через поиск нашел форму для отправки подозрительных файлов (см. рис. 4). В форме обязательно требуется указать не только файл для анализа, но и фамилию/имя и дважды адрес электронной почты. Комментарий опционален. Форма защищена CAPTCHA.

Похоже, файл сначала автоматически проверяется в Symantec по текущей базе, так как спустя 15-20 минут мне пришло уведомление о том, что в результате автоматического сканирования в присланном файле вирусов не обнаружено, и он будет сохранен для дальнейшего анализа. Спустя еще 20 минут пришло письмо, в котором говорилось, что файл принят к обработке.

Результаты проверки

Теперь, когда я сделал все от меня зависящее для противодействия пойманному порно-блокеру, мне оставалось только ждать плодов своих усилий.

Через час после отправки пришло письмо из Microsoft. Относительно исследуемого файла сообщалось следующее: Changes to detection currently undergoing testing. Я интерпретировал это как то, что это модификация известного вируса, и будет проводиться его дальнейшая проверка.

Однако не буду настаивать на том, что я понял фразу правильно, важно здесь то, что вердикт Microsoft еще не окончательный, и надо ждать дальше.

Следующее письмо пришло от «Доктор Веб», где сообщалось, что в результате автоматического (!) анализа в присланном файле обнаружен вирус Trojan.Winlock.1897, который будет добавлен в антивирусную базу. Итак, первый антивирус справился с задачей чуть больше, чем за час. Я не знаю принципов работы и настроек DrWeb, но наличие слова «автоматический» в ответе наводит на мысль, что в реальных условиях (а не по сервису Virustotal) данный вирус мог быть обнаружен этим антивирусом при включенном режиме эвристики.

Eset хранил настоящее самурайское молчание, даже не посчитав нужным уведомить о принятии файла для анализа. Однако спустя четыре с лишним часа после отправки сообщил, что в присланном файле найден вирус Win32/LockScreen.UE trojan.

Спустя восем часов после отправки файла в почте вновь отметился Microsoft, написав, что обнаруженная модификация вируса Trojan:Win32/Calelk.C будет добавлена в антивирусную базу.

Оставшиеся двое испытуемых – «Лаборатория Касперского» и Symantec – не пожелали больше сообщать о себе. Это было ожидаемо от Symantec (так как имелся подобный печальный опыт ранее) и несколько неожиданно для «Лаборатории Касперского». Дело в том, что я периодически отправлял файлы для исследования в «Лабораторию Касперского» и в большинстве случаев получал ответ. Иногда ответа не было, но вирусная сигнатура появлялась в базах. Ввиду отсутствия ответа пришлось проверять обнаруживаемость вируса по Virustotal. Вот как развивались события:

> 2010.06.16 14.03.21 (UTC) – первое санирование, вирус обнаруживался тремя из 42 антивирусов;

> 2010.06.17 11.32.50 (UTC) – вирус обнаруживался пятью из 36 антивирусов. Symantec и «Лаборатория Касперского» в это число не входят. Добавился DrWeb и Nod32 (Virustotal еще не обновил базу Microsoft’овского антивируса);

> 2010.06.18 07.45.47 (UTC) – результат: 9 из 39. Добавился Microsoft и еще несколько. «Лаборатория Касперского» и Symantec все еще не опознают вирус;

> 2010.06.19 20.06.42 (UTC) – 17 из 41. «Лаборатория Касперского» наконец-то сообщил, что в файле вирус Trojan-Ransom.Win32.PinkBlocker.bsu. Symantec все еще не видит вирус в файле.

Чтобы выяснить время, когда антивирус «Лаборатория Касперского» обнаружил этот вирус, я зашел на сайт компании и провел онлайн-сканирование файла. Судя по базе securelist.com, время детектирования – 18 июня 2010 13.51 MSK. Напомню, что файл на анализ был прислан 16 июня 2010 в 18.11 MSK.

На этом можно было бы перейти к выводам, но странное поведение «Лаборатории Касперского» и Symantec несколько смущали. Может быть, это случайность? Спустя пять дней мне выпала возможность это проверить. Появившаяся на компьютере одного из пользователей новая модификация предыдущего порно-блокера не определялась еще никаким из вышеперечисленных антивирусов, кроме Nod32. Я решил повторить эксперимент и снова разослал файл в антивирусные лаборатории.

Как и в прошлый раз, первым среагировал «Доктор Веб», сообщив мне, что присланный вирус уже есть в базе (в этот раз я не делал онлайн-проверку на сайте разработчика, полагаясь на Virustotal). Спустя восем часов после отправки Microsoft опять сообщил о том, что новая модификация вируса будет добавлена в базу. «Лаборатория Касперского» и Symantec в точности повторили прошлые результаты – прислали уведомления о принятии файла для анализа и замолчали. Спустя сутки ни тот ни другой антивирусы все еще не определяли новую модификацию вируса.

Мы видим достаточно оперативную реакцию у первых трех разработчиков, довольно вялую у «Лаборатория Касперского» и просто наплевательское отношение у Symantec.

Говорить о последнем даже не хочется – если вы найдете у себя в сети вирус, который не знает Symantec, то вам остается только надеяться, что каким-то образом его сигнатура все-таки попадет в базу, потому что сами вы на этот процесс повлиять, видимо, никак не можете. Возможно, такое отношения Symantec испытывает только к порно-блокерам (насколько я понимаю, такой тип вируса не распространен в Америке, так как за подобный «баннер» контент-провайдера завалили бы коллективными исками, причем досталось бы еще и оператору, который предоставляет обслуживание и смс-поддержку). Впрочем, на мой взгляд, Symantec это не оправдывает.

«Лаборатория Касперского» удивила не столько большим временем добавления вируса в базу, сколько тишиной в ответ на отправку файла для анализа. На форуме журнала в разделе «Антивирусы» в одной из веток [5] модератор пишет (орфография сохранена): «Отправляйте недетектящееся [вирусы] в вирлаб используемого антивируса. Этим Вы помогаете не только себе. И пользователи, которые так поступают, помогают не только антивирусным компаниям». Однако при этом хочется получить хоть какой-то ответ от самой антивирусной компании, чтобы знать, что твои усилия не пропали зря.

Откуда берут образцы новых вирусов антивирусные компании, которые не содержат на своем сайте возможности получить подозрительные файлы на анализ от пользователей – это еще один любопытный вопрос. Судя по статистике на сайте «Лаборатория Касперского» [6], ежедневно для анализа им присылают десятки тысяч подозрительных файлов. Конечно, я думаю, это не единственный источник информации о новых вирусах. Но все-таки отсутствие такой возможности заставляет более серьезно относиться к слухам о том, что некоторые разработчики антивирусов якобы заимствуют сигнатуры вирусов из баз конкурентов.

Не секрет, что в битве вирусов и антивирусов последние всегда чуть-чуть позади, так зачем еще и отворачиваться от потенциальных союзников?

P.S. Когда эта статья была готова, и я собирался отправлять ее в редакцию, мне пришло письмо из «Лаборатории Касперского». Там говорилось, что в присланном во второй раз файле обнаружен вирус Trojan-Ransom.Win32.PinkBlocker.bus. Это радует, но принцип, по которому в «Лаборатории Касперского» то отвечают, то не отвечают пользователям на сообщения о новом вирусе, все равно остается неясен.

На примере зараженного файла хочу показать, как реагируют антивирусные компании на появление новых угроз

Любому системному администратору иногда приходится чистить компьютеры от вредоносных программ – будь то рабочие станции сотрудников или ноутбуки знакомых. Каждый из нас имеет свои предпочтения в плане использования антивирусных средств. И не секрет, что ни один антивирус не дает стопроцентной защиты компьютера. Но на порядком поднадоевшие вопросы пользователей посоветовать лучший антивирус мы всегда что-то однозначно советуем и даже порой с жаром готовы отстаивать любимый антивирус так, будто сами его писали.

Однако в погоне за внушительными цифрами известных антивирусу вредоносных программ иногда забывается один немаловажный, на мой взгляд, фактор – способность разработчика антивируса оперативно реагировать на появление новых угроз. Модификации различных типов вирусов, в том числе сборщиков паролей и смс-вымогателей, плодятся как грибы после дождя на благодатной отечественной правовой почве полной безнаказанности.

Когда в очередной раз я вручную вычистил с компьютера порно-блокер, то решил провести небольшое исследование, которое и опишу в этой статье.

Итак, в мои руки попался вирус, который выводил на экран порно-баннер с требованием отправить смс на короткий номер, чтобы разблокировать компьютер. Вирус блокировал запуск диспетчера задач, нажатие кнопки «Пуск» и сворачивал окно Process Explorer. Подключившись к зараженному компьютеру через локальную сеть, я без труда обнаружил «лишний» процесс и снял его.

Чтобы выяснить, насколько обнаруженный порно-баннер известен антивирусам, я воспользовался сервисом Virustotal [1].

Результаты анализа оказались следующими:

КОД

File name: virus.rar

Submission date: 2010-06-16 14:03:21 (UTC)

Result: 3/ 42 (7.1%)

Panda 10.0.2.7 2010.06.16 Suspicious file

Sunbelt 6454 2010.06.16 Trojan.Win32.Generic.

pak!cobra

TrendMicro 9.120.0.1004 2010.06.16 PAK_Generic.012

Submission date: 2010-06-16 14:03:21 (UTC)

Result: 3/ 42 (7.1%)

Panda 10.0.2.7 2010.06.16 Suspicious file

Sunbelt 6454 2010.06.16 Trojan.Win32.Generic.

pak!cobra

TrendMicro 9.120.0.1004 2010.06.16 PAK_Generic.012

Таким образом, три из 43 антивирусов опознали файл как вирус, остальные же сочли его безвредным.

Следующим моим шагом была отправка файла для анализа в различные антивирусные лаборатории. Конечно, я не собирался это делать для всех оставшихся 39 антивирусов, поэтому решил остановиться на наиболее популярных в России разработчиках:

> «Лаборатория Касперского» – выпускающая одноименный антивирус;

> «Доктор Веб» – антивирус DrWeb;

> Microsoft – антивирус Microsoft Security Essential и Forefront Security;

> Eset – антивирус Nod32;

> Symantec – антивирус Symantec Endpoint Protection и другие продукты.

Хотел было сюда добавить еще антивирус AVAST, но на сайте разработчика нет не только онлайн-сканера для проверки файлов, но даже возможности отправить для анализа подозрительный файл (по крайней мере я не нашел этой возможности ни в русской секции, ни в английской, ни через поиск).

Там, где было возможно, перед отправкой файл был проверен онлайн-сканером на сайте разработчика, чтобы убедиться, что вирус действительно еще не определяется этим антивирусом. Не все из перечисленных выше разработчиков антивирусов предлагают на своем сайте сервис онлайн-сканирования. К таковым относятся только «Антивирус Касперского», DrWeb и Nod32.

Файл на проверку был отправлен 16 июня 2010 года в промежутке между 18.00 и 19.00 по московскому времени (UTC 4) последовательно в следующие антивирусные компании.

«Лаборатория Касперского»

Форма для сообщения о новом вирусе – support.kasp...elpdesk.html или newvirus@kaspersky.com. Когда-то форма для онлайн-сканирования [2] располагалась на главной странице сайта, но те времена давно прошли. Теперь добраться до нее с главной страницы можно так: «Сервис -> Сайт технической поддержки -> Для дома» слева раздел «Борьба с вредоносными программами». За те несколько дней, пока писалась эта статья, на сайте произошли некоторые изменения, теперь добраться до формы онлайн-сканирования можно проще – об этом ниже.

Онлайн-сканер «Лаборатории Касперского» подтвердил, что вирусов в файле нет, и я смог смело отправить файл на анализ. Пока еще это делается с главной страницы – в правом нижнем углу ссылка «Прислать вирус». Тип ссылки периодически меняется с http:// на mailto:// – я несколько раз наталкивался то на одну, то на другую версии. В первом случае ссылка ведет к открытию веб-формы (см. рис. 1), с которой также можно перейти к онлайн-сканированию; во втором случае можно просто написать письмо на адрес newvirus@kaspersky.com, приложив к письму исследуемый файл и сопроводительный текст. Последнее – не обязательно, но я всегда стараюсь так делать, искренне веря, что где-то там, «с другой стороны Интернета», это поможет людям разобраться с файлом. Спустя 5-10 минут на e-mail пришло уведомление о том, что файл принят к обработке и «будет передан вирусному аналитику».

«Доктор Веб»

Форма для сообщения о новом вирусе – vms.drweb.co...om/sendvirus.

Онлайн-сканер DrWeb’а [3], доступный через нижнее меню на главной странице сайта, также не обнаружил в файле ничего подозрительного. Большая зеленая кнопка «отправить файл на анализ» очень к месту располагается прямо на странице онлайн-сканера. Для отправки нужно заполнить небольшую форму (см. рис. 2), в которой надо выбрать отсылаемый файл, указать категорию запроса, оставить адрес электронной почты для связи и комментарий к отсылаемому файлу. После успешной отправки на почтовый ящик приходит уведомление о принятии файла.

Microsoft

Форма для сообщения о новом вирусе – www.microsof.../Submit.aspx.

Почему-то многие системные администраторы не относятся серьезно к антивирусу софтверного гиганта, который, на мой взгляд, достаточно неплохо себя показывает. Зная особенности сайта Microsoft, я не решился искать форму отправки подозрительного файла на сайте, а воспользовался ссылкой из встроенной справки антивируса. Она привела меня в раздел Malware Protection Center, откуда уже несложно было найти в верхнем меню ссылку Submit a sample. По ссылке доступна простенькая форма (см. рис. 3), в которой нужно обязательно указать свое имя и отсылаемый файл, а также опционально заполнить поля адреса электронной почты, используемого продукта и комментарии.

После отправки можно не закрывать страницу – она будет периодически обновляться и содержать текущую информацию о ходе исследования файла, которая также будет дублироваться и на e-mail, если его указали при отправке файла. Первое уведомление о принятии файла для анализа приходит почти сразу же после отправки.

Eset

Форма для сообщения о новом вирусе – samples@eset.com.

Онлайн-сканер [4] этого популярного антивируса также сообщил о том, что в проверяемом файле вирусов не обнаружено. Безрезультатно поискав на сайте ссылку для отправки файлов на анализ, я решил не бороться с интерфейсом и воспользоваться поиском. По запросу Submit a virus первая же ссылка оказалась тем, что нужно, а именно – инструкцией по отправке. Из нее следовало, что подозрительный файл нужно упаковать в RAR или ZIP-архив, закрыть его паролем infected, после чего вложить в письмо с темой suspected infection, указать в теле письма пароль от архива, опционально добавить описание и комментарии и отправить на адрес samples@eset.com. Что я и сделал.

Symantec

Форма для отправки вирусов – www.symantec...tsamples.jsp.

Отправить файл на анализ в Symantec можно, поместив подозрительный файл вручную в карантин (разумеется, с использованием какого-нибудь из продуктов Symantec), а затем из карантина осуществив отправку. Другой вариант – воспользоваться сайтом Symantec. И хотя онлайн-сканера там я не обнаружил, зато через поиск нашел форму для отправки подозрительных файлов (см. рис. 4). В форме обязательно требуется указать не только файл для анализа, но и фамилию/имя и дважды адрес электронной почты. Комментарий опционален. Форма защищена CAPTCHA.

Похоже, файл сначала автоматически проверяется в Symantec по текущей базе, так как спустя 15-20 минут мне пришло уведомление о том, что в результате автоматического сканирования в присланном файле вирусов не обнаружено, и он будет сохранен для дальнейшего анализа. Спустя еще 20 минут пришло письмо, в котором говорилось, что файл принят к обработке.

Результаты проверки

Теперь, когда я сделал все от меня зависящее для противодействия пойманному порно-блокеру, мне оставалось только ждать плодов своих усилий.

Через час после отправки пришло письмо из Microsoft. Относительно исследуемого файла сообщалось следующее: Changes to detection currently undergoing testing. Я интерпретировал это как то, что это модификация известного вируса, и будет проводиться его дальнейшая проверка.

Однако не буду настаивать на том, что я понял фразу правильно, важно здесь то, что вердикт Microsoft еще не окончательный, и надо ждать дальше.

Следующее письмо пришло от «Доктор Веб», где сообщалось, что в результате автоматического (!) анализа в присланном файле обнаружен вирус Trojan.Winlock.1897, который будет добавлен в антивирусную базу. Итак, первый антивирус справился с задачей чуть больше, чем за час. Я не знаю принципов работы и настроек DrWeb, но наличие слова «автоматический» в ответе наводит на мысль, что в реальных условиях (а не по сервису Virustotal) данный вирус мог быть обнаружен этим антивирусом при включенном режиме эвристики.

Eset хранил настоящее самурайское молчание, даже не посчитав нужным уведомить о принятии файла для анализа. Однако спустя четыре с лишним часа после отправки сообщил, что в присланном файле найден вирус Win32/LockScreen.UE trojan.

Спустя восем часов после отправки файла в почте вновь отметился Microsoft, написав, что обнаруженная модификация вируса Trojan:Win32/Calelk.C будет добавлена в антивирусную базу.

Оставшиеся двое испытуемых – «Лаборатория Касперского» и Symantec – не пожелали больше сообщать о себе. Это было ожидаемо от Symantec (так как имелся подобный печальный опыт ранее) и несколько неожиданно для «Лаборатории Касперского». Дело в том, что я периодически отправлял файлы для исследования в «Лабораторию Касперского» и в большинстве случаев получал ответ. Иногда ответа не было, но вирусная сигнатура появлялась в базах. Ввиду отсутствия ответа пришлось проверять обнаруживаемость вируса по Virustotal. Вот как развивались события:

> 2010.06.16 14.03.21 (UTC) – первое санирование, вирус обнаруживался тремя из 42 антивирусов;

> 2010.06.17 11.32.50 (UTC) – вирус обнаруживался пятью из 36 антивирусов. Symantec и «Лаборатория Касперского» в это число не входят. Добавился DrWeb и Nod32 (Virustotal еще не обновил базу Microsoft’овского антивируса);

> 2010.06.18 07.45.47 (UTC) – результат: 9 из 39. Добавился Microsoft и еще несколько. «Лаборатория Касперского» и Symantec все еще не опознают вирус;

> 2010.06.19 20.06.42 (UTC) – 17 из 41. «Лаборатория Касперского» наконец-то сообщил, что в файле вирус Trojan-Ransom.Win32.PinkBlocker.bsu. Symantec все еще не видит вирус в файле.

Чтобы выяснить время, когда антивирус «Лаборатория Касперского» обнаружил этот вирус, я зашел на сайт компании и провел онлайн-сканирование файла. Судя по базе securelist.com, время детектирования – 18 июня 2010 13.51 MSK. Напомню, что файл на анализ был прислан 16 июня 2010 в 18.11 MSK.

На этом можно было бы перейти к выводам, но странное поведение «Лаборатории Касперского» и Symantec несколько смущали. Может быть, это случайность? Спустя пять дней мне выпала возможность это проверить. Появившаяся на компьютере одного из пользователей новая модификация предыдущего порно-блокера не определялась еще никаким из вышеперечисленных антивирусов, кроме Nod32. Я решил повторить эксперимент и снова разослал файл в антивирусные лаборатории.

Как и в прошлый раз, первым среагировал «Доктор Веб», сообщив мне, что присланный вирус уже есть в базе (в этот раз я не делал онлайн-проверку на сайте разработчика, полагаясь на Virustotal). Спустя восем часов после отправки Microsoft опять сообщил о том, что новая модификация вируса будет добавлена в базу. «Лаборатория Касперского» и Symantec в точности повторили прошлые результаты – прислали уведомления о принятии файла для анализа и замолчали. Спустя сутки ни тот ни другой антивирусы все еще не определяли новую модификацию вируса.

Мы видим достаточно оперативную реакцию у первых трех разработчиков, довольно вялую у «Лаборатория Касперского» и просто наплевательское отношение у Symantec.

Говорить о последнем даже не хочется – если вы найдете у себя в сети вирус, который не знает Symantec, то вам остается только надеяться, что каким-то образом его сигнатура все-таки попадет в базу, потому что сами вы на этот процесс повлиять, видимо, никак не можете. Возможно, такое отношения Symantec испытывает только к порно-блокерам (насколько я понимаю, такой тип вируса не распространен в Америке, так как за подобный «баннер» контент-провайдера завалили бы коллективными исками, причем досталось бы еще и оператору, который предоставляет обслуживание и смс-поддержку). Впрочем, на мой взгляд, Symantec это не оправдывает.

«Лаборатория Касперского» удивила не столько большим временем добавления вируса в базу, сколько тишиной в ответ на отправку файла для анализа. На форуме журнала в разделе «Антивирусы» в одной из веток [5] модератор пишет (орфография сохранена): «Отправляйте недетектящееся [вирусы] в вирлаб используемого антивируса. Этим Вы помогаете не только себе. И пользователи, которые так поступают, помогают не только антивирусным компаниям». Однако при этом хочется получить хоть какой-то ответ от самой антивирусной компании, чтобы знать, что твои усилия не пропали зря.

Откуда берут образцы новых вирусов антивирусные компании, которые не содержат на своем сайте возможности получить подозрительные файлы на анализ от пользователей – это еще один любопытный вопрос. Судя по статистике на сайте «Лаборатория Касперского» [6], ежедневно для анализа им присылают десятки тысяч подозрительных файлов. Конечно, я думаю, это не единственный источник информации о новых вирусах. Но все-таки отсутствие такой возможности заставляет более серьезно относиться к слухам о том, что некоторые разработчики антивирусов якобы заимствуют сигнатуры вирусов из баз конкурентов.

Не секрет, что в битве вирусов и антивирусов последние всегда чуть-чуть позади, так зачем еще и отворачиваться от потенциальных союзников?

P.S. Когда эта статья была готова, и я собирался отправлять ее в редакцию, мне пришло письмо из «Лаборатории Касперского». Там говорилось, что в присланном во второй раз файле обнаружен вирус Trojan-Ransom.Win32.PinkBlocker.bus. Это радует, но принцип, по которому в «Лаборатории Касперского» то отвечают, то не отвечают пользователям на сообщения о новом вирусе, все равно остается неясен.

хде текст?

хде текст?

кстати в этом году продлял лицензию и чуть не сломал моцк, минут 30наверное ушло чтоб найти поле в которое нужно ввести код и когда через неделю знакомый у меня спросил как продлить, я не смог вспомнить, куда вводить ключ, с ужасом жду продления в следующем году.

кстати в этом году продлял лицензию и чуть не сломал моцк, минут 30наверное ушло чтоб найти поле в которое нужно ввести код и когда через неделю знакомый у меня спросил как продлить, я не смог вспомнить, куда вводить ключ, с ужасом жду продления в следующем году.