Не дремлют хакеры.

Неизвестные хакеры взломали сайт фанатского объединения "Анжи" "Дикая дивизия". На интернет-ресурсе размещена запись нелитературного содержания, а под ней указан номер телефона и контактное лицо, которое готово оказать помощь в восстановлении контента.

Хакеры работают

взлом веб-сайта Хамовнического суда

Ответственность за взлом веб-сайта Хамовнического суда взяли на себя хакеры из Anonymous. Anonymous организовали кибератаку в знак протеста против приговора участницам панк-группы Pussy Riot. "Мы — американская Anonymus. Мы не забыть, ни простить. Беспорядки Свобода киска. Тирании не судь", — такое послание оставили взломщики (орфография сохранена).

Хакеры заменили контент веб-сайта на политические лозунги и призывы освободить Надежду Толоконникову, Марию Алехину и Екатерину Самуцевич. Кроме того, герб России в правом верхнем углу страницы был заменен на надпись "Сырное правосудие. Никакой логики – только хардкор".

Пресс-секретарь суда Дарья Лях подтвердила, что сайт подвергся хакерской атаке .

www.vesti.ru...ml?id=885132

Ответственность за взлом веб-сайта Хамовнического суда взяли на себя хакеры из Anonymous. Anonymous организовали кибератаку в знак протеста против приговора участницам панк-группы Pussy Riot. "Мы — американская Anonymus. Мы не забыть, ни простить. Беспорядки Свобода киска. Тирании не судь", — такое послание оставили взломщики (орфография сохранена).

Хакеры заменили контент веб-сайта на политические лозунги и призывы освободить Надежду Толоконникову, Марию Алехину и Екатерину Самуцевич. Кроме того, герб России в правом верхнем углу страницы был заменен на надпись "Сырное правосудие. Никакой логики – только хардкор".

Пресс-секретарь суда Дарья Лях подтвердила, что сайт подвергся хакерской атаке .

www.vesti.ru...ml?id=885132

После атаки на сайт Хамовнического суда сенаторы приравняют взлом сайтов к захвату госорганов

Совет Федерации предложил приравнять взлом сайтов государственных структур к захвату органов власти. Этот вопрос будет обсуждаться на первом заседании комитета по информполитике, заявил "Интерфаксу" сенатор Руслан Гаттаров.

Предложение сенаторов последовало после того, как хакеры осуществили "мразиш-взлом" сайта Хамовнического суда, вынесшего приговор по делу о "панк-молебне" группы Pussy Riot в храме.

Гаттаров отметил, что существующее российское законодательство предусматривает слишком мягкое наказание для взломщиков сайтов. По его мнению, пять лет за хакерство - недостаточно. "У нас есть статья о захвате органов госвласти, которая предусматривает тюремное заключение до 15 лет, поэтому нужно приравнять взломы сайтов органов госучреждений к захвату власти со всеми вытекающими из этого последствиями", - заявил сенатор.

"Сейчас взломы почтовых серверов, в том числе частных лиц или сайтов госорганов либо СМИ происходят практически каждый день, и все эти преступления по большей части остаются безнаказанными", - подчеркнул сенатор.

Он также заявил, что сайты госорганов посещают ежедневно миллионы граждан с тем, чтобы получить необходимую информацию или консультацию. "И взлом сайтов - это по своей сути захват госоргана, так как доступ к нему закрыт, и такие условия квалифицируются как препятствия деятельности госорганов и должны жестко наказываться уголовно", - считает сенатор.

Гаттаров также заявил, что хакерские атаки по большому счету угрожают национальной безопасности, и эта сфера должна быть под жестким контролем спецподразделений полиции и ФСБ.

"Уже в самое ближайшее время весь документооборот по стране будет осуществляться в электронном виде, в том числе наши с вами истории болезни, анализы, и все эти персональные данные будут в сети, которую можно будет взломать, выкрасть эти данные, продавать их на рынке", - добавил сенатор, отметив, что координация в этой сфере очень важна.

Напомним, на минувшей неделе хакеры взломали сайт Хамовнического суда Москвы, приговорившего в минувшую пятницу трех участниц панк-группы Pussy Riot к двум годам лишения свободы за скандальную акцию в храме Христа Спасителя. На главной странице сайта основной текст был заменен на лозунги: "Свободу Pussy Riot!". Также на ней был размещен видеоклип болгарского певца-гея Азиса "Мразиш" (в переводе с болгарского - "ненавидишь") и надписи нецензурного содержания.

Ответственность за взлом сайта взяли на себя хакеры из Anonymous.

После этого, неизвестные хакеры взломали сайт Московской епархии. На страничке также был размещен видеоклип "Мразиш".

www.og.ru/ne.../63250.shtml

Совет Федерации предложил приравнять взлом сайтов государственных структур к захвату органов власти. Этот вопрос будет обсуждаться на первом заседании комитета по информполитике, заявил "Интерфаксу" сенатор Руслан Гаттаров.

Предложение сенаторов последовало после того, как хакеры осуществили "мразиш-взлом" сайта Хамовнического суда, вынесшего приговор по делу о "панк-молебне" группы Pussy Riot в храме.

Гаттаров отметил, что существующее российское законодательство предусматривает слишком мягкое наказание для взломщиков сайтов. По его мнению, пять лет за хакерство - недостаточно. "У нас есть статья о захвате органов госвласти, которая предусматривает тюремное заключение до 15 лет, поэтому нужно приравнять взломы сайтов органов госучреждений к захвату власти со всеми вытекающими из этого последствиями", - заявил сенатор.

"Сейчас взломы почтовых серверов, в том числе частных лиц или сайтов госорганов либо СМИ происходят практически каждый день, и все эти преступления по большей части остаются безнаказанными", - подчеркнул сенатор.

Он также заявил, что сайты госорганов посещают ежедневно миллионы граждан с тем, чтобы получить необходимую информацию или консультацию. "И взлом сайтов - это по своей сути захват госоргана, так как доступ к нему закрыт, и такие условия квалифицируются как препятствия деятельности госорганов и должны жестко наказываться уголовно", - считает сенатор.

Гаттаров также заявил, что хакерские атаки по большому счету угрожают национальной безопасности, и эта сфера должна быть под жестким контролем спецподразделений полиции и ФСБ.

"Уже в самое ближайшее время весь документооборот по стране будет осуществляться в электронном виде, в том числе наши с вами истории болезни, анализы, и все эти персональные данные будут в сети, которую можно будет взломать, выкрасть эти данные, продавать их на рынке", - добавил сенатор, отметив, что координация в этой сфере очень важна.

Напомним, на минувшей неделе хакеры взломали сайт Хамовнического суда Москвы, приговорившего в минувшую пятницу трех участниц панк-группы Pussy Riot к двум годам лишения свободы за скандальную акцию в храме Христа Спасителя. На главной странице сайта основной текст был заменен на лозунги: "Свободу Pussy Riot!". Также на ней был размещен видеоклип болгарского певца-гея Азиса "Мразиш" (в переводе с болгарского - "ненавидишь") и надписи нецензурного содержания.

Ответственность за взлом сайта взяли на себя хакеры из Anonymous.

После этого, неизвестные хакеры взломали сайт Московской епархии. На страничке также был размещен видеоклип "Мразиш".

www.og.ru/ne.../63250.shtml

Популярный торрент-портал RuTracker.org взломали хакеры

В ночь на 14 августа торрент-портал RuTracker.org перестал открываться у большей части пользователей. По предварительным данным, ресурс был взломан хакерами. При заходе на сайт была установлена автоматическая переадресация на внешнюю страницу под заголовком Ita est! («это так» - лат.)

В учетных данных о домене rutracker.org на сервисе Whois появились строчки, набранные латиницей: «всего одному не стяжать человеку», «завещанию внимай и исполни - никакой порнографии, никакой развязной, пошлой, оглупляющей рекламы», сообщает «Лента.ру».

Rutracker.org является наиболее популярным из российских торрент-трекеров. Первоначально ресурс существовал под названием Torrents.ru. В феврале 2010 года делегирование домена Torrents.ru было прекращено из-за уголовного дела по факту незаконного использования объектов авторского права.

В ночь на 14 августа торрент-портал RuTracker.org перестал открываться у большей части пользователей. По предварительным данным, ресурс был взломан хакерами. При заходе на сайт была установлена автоматическая переадресация на внешнюю страницу под заголовком Ita est! («это так» - лат.)

В учетных данных о домене rutracker.org на сервисе Whois появились строчки, набранные латиницей: «всего одному не стяжать человеку», «завещанию внимай и исполни - никакой порнографии, никакой развязной, пошлой, оглупляющей рекламы», сообщает «Лента.ру».

Rutracker.org является наиболее популярным из российских торрент-трекеров. Первоначально ресурс существовал под названием Torrents.ru. В феврале 2010 года делегирование домена Torrents.ru было прекращено из-за уголовного дела по факту незаконного использования объектов авторского права.

Количество хакерских атак в Великобритании выросло в 10 раз за пять лет

… В Великобритании количество зарегистрированных случаев хакерских атак за последние пять лет увеличилось на 1000%, то есть в десять раз!

Статистику удалось добыть через офис комиссара по информационным вопросам (Information Commissioner’s Office), и документы содержат цифры по количеству успешных взломов, начиная с 2007 года.

Итак, количество взломов местных органов власти выросло на 1609%

Взломы общественных организаций: 1380%

Компании частного сектора: 1159%

Медицинские учреждения: 935%

Центральные органы власти: 132%

Средний рост количества взломов по всем секторам: 1014%. Такие сумасшедшие цифры объясняются эффектом малой базы. Например, с ноября 2007 года по ноябрь 2008-го в местных органах власти было зарегистрировано всего лишь 11 взломов. Соответственно, рост на 1609% означает увеличение количества инцидентов с 11 до 188. Похожая ситуация во всех остальных секторах, кроме центральных органов власти, которых начал «ломать» ещё в 2007-м, поэтому и рост «маленький» за пять лет: всего в два раза.

Интересно, что по всем секторам существует один-единственный сектор, где отмечена отрицательная динамика количества взломов. Это телекоммуникационные компании. Там число успешных хакерских атак снизилось с шести в 2007-2008 годах до нуля в 2001-2012-м.

Можно только посочувствовать британским организациям, которым сейчас приходится кардинально пересматривать подход к созданию систем информационной безопасности. Судя по всему, у них с этим совсем беда. Кроме телекомов, разумеется.

www.xakep.ru.../default.asp

… В Великобритании количество зарегистрированных случаев хакерских атак за последние пять лет увеличилось на 1000%, то есть в десять раз!

Статистику удалось добыть через офис комиссара по информационным вопросам (Information Commissioner’s Office), и документы содержат цифры по количеству успешных взломов, начиная с 2007 года.

Итак, количество взломов местных органов власти выросло на 1609%

Взломы общественных организаций: 1380%

Компании частного сектора: 1159%

Медицинские учреждения: 935%

Центральные органы власти: 132%

Средний рост количества взломов по всем секторам: 1014%. Такие сумасшедшие цифры объясняются эффектом малой базы. Например, с ноября 2007 года по ноябрь 2008-го в местных органах власти было зарегистрировано всего лишь 11 взломов. Соответственно, рост на 1609% означает увеличение количества инцидентов с 11 до 188. Похожая ситуация во всех остальных секторах, кроме центральных органов власти, которых начал «ломать» ещё в 2007-м, поэтому и рост «маленький» за пять лет: всего в два раза.

Интересно, что по всем секторам существует один-единственный сектор, где отмечена отрицательная динамика количества взломов. Это телекоммуникационные компании. Там число успешных хакерских атак снизилось с шести в 2007-2008 годах до нуля в 2001-2012-м.

Можно только посочувствовать британским организациям, которым сейчас приходится кардинально пересматривать подход к созданию систем информационной безопасности. Судя по всему, у них с этим совсем беда. Кроме телекомов, разумеется.

www.xakep.ru.../default.asp

К хакерским атакам на банки США может быть причастен Иран

Иран причастен к хакерским атакам, которым с прошлой недели подвергаются крупнейшие банки США. «Я не верю, что эти атаки - лишь происки хакеров. Я думаю, что это было сделано Ираном в ответ на экономические санкции со стороны США и наших европейских союзников», - заявил CNN независимый сенатор от штата Коннектикут Джо Либерман. С 19 сентября Интернет-сайты крупнейших финансовых учреждений США - Wells Fargo, JP Morgan, Bank of America, PNC Bank и US Bank, подвергаются беспрецедентным в истории хакерским атакам.

Ответственность за атаки взяла на себя исламистская группировка «Изз ад-Дин аль-Кассам кибервоины», сделавшая это якобы в ответ на показ фильма «Невинность мусульман». Но эксперты по безопасности, опрошенные американскими журналистами, не склонны этому доверять. «Эта группа уже устраивала хакерские атаки на банки, но они были не так хорошо организованы и скоординированы, и не причинили никакого ущерба», - заявил один из них.

Иран причастен к хакерским атакам, которым с прошлой недели подвергаются крупнейшие банки США. «Я не верю, что эти атаки - лишь происки хакеров. Я думаю, что это было сделано Ираном в ответ на экономические санкции со стороны США и наших европейских союзников», - заявил CNN независимый сенатор от штата Коннектикут Джо Либерман. С 19 сентября Интернет-сайты крупнейших финансовых учреждений США - Wells Fargo, JP Morgan, Bank of America, PNC Bank и US Bank, подвергаются беспрецедентным в истории хакерским атакам.

Ответственность за атаки взяла на себя исламистская группировка «Изз ад-Дин аль-Кассам кибервоины», сделавшая это якобы в ответ на показ фильма «Невинность мусульман». Но эксперты по безопасности, опрошенные американскими журналистами, не склонны этому доверять. «Эта группа уже устраивала хакерские атаки на банки, но они были не так хорошо организованы и скоординированы, и не причинили никакого ущерба», - заявил один из них.

artur

4 Ноября 2012, 00:52

Хакерская группировка GhostShell объявила кибер-войну властям России

Группа хакеров GhostShell объявила о запуске проекта BlackStarProject, цель которого — публикация секректной информации российских правительственных структур и госкорпораций. Это следует из опубликованного хакерами заявления

Увеличить

Кибер-войну GhostShell обещают открыть публикацией данных 2,5 млн счетов и записей правительственных, политических, образовательных и медицинских организаций, а также больших корпораций, работающих в сферах энергетики, нефтедобычи, а также в банковском секторе.

«GhostShell сейчас имеет доступ к большему количеству файлов, чем ФСБ, и нам не терпится это доказать», — сказано в заявлении.

Группировка GhostShell приобрела известность благодаря проектам WestWind, в рамках которого были опубликованы 120 тысяч документов 100 крупнейших вузов мира, и HellFire, сделавшего доступными 1 млн файлов, среди которых были закрытые данные ЦРУ и Уолл-стрит.

http://mail.ru/

Группа хакеров GhostShell объявила о запуске проекта BlackStarProject, цель которого — публикация секректной информации российских правительственных структур и госкорпораций. Это следует из опубликованного хакерами заявления

Увеличить

Кибер-войну GhostShell обещают открыть публикацией данных 2,5 млн счетов и записей правительственных, политических, образовательных и медицинских организаций, а также больших корпораций, работающих в сферах энергетики, нефтедобычи, а также в банковском секторе.

«GhostShell сейчас имеет доступ к большему количеству файлов, чем ФСБ, и нам не терпится это доказать», — сказано в заявлении.

Группировка GhostShell приобрела известность благодаря проектам WestWind, в рамках которого были опубликованы 120 тысяч документов 100 крупнейших вузов мира, и HellFire, сделавшего доступными 1 млн файлов, среди которых были закрытые данные ЦРУ и Уолл-стрит.

http://mail.ru/

В Нью-Йорке взят под стражу гражданин России Никита Кузьмин, которого американские следственные органы обвиняют в организации вирусной рассылки, краже конфиденциальной информации и денежных средств. Кузьмин заключил сделку со следствием и теперь может претендовать на уменьшение срока - по предъявленным обвинениям ему грозит до 95 лет тюрьмы.

Помимо 25-летнего Кузьмина в уголовном деле фигурируют имена гражданина Латвии Денисса Каловскиса и гражданина Румынии Михая Паунеску. Они также арестованы и находятся в заключении в этих двух европейских странах соответственно.

По данным следствия, обвиняемые с помощью вирусов, среди которых был разработанный ими вирус Gozi, получали доступ к счетам физических и юридических лиц. В общей сложности они поразили вирусом не менее 1 миллиона компьютеров по всему миру и около 40 тысяч компьютеров в США, в том числе 160 компьютеров NASA. По данным ФБР, с 2005 года хакеры похитили «десятки миллионов долларов».

В материалах россиянин проходит как основной разработчик вируса Gozi и главный организатор преступной схемы. Кузьмин был арестован в США в мае 2011 года. В 2012 году он подписал соглашение со следствием. Максимальный срок, который грозит Кузьмину по предъявленным ему обвинениям, составляет 95 лет.

Проходящие с ним по одному делу гражданин Латвии Денис Каловскис по кличке "Майами" и гражданин Румынии Михай Паунеску по кличке "Вирус" были арестованы по запросу прокуратуры Нью-Йорка в своих государствах в ноябре и декабре 2012 года, но пока не экстрадированы в США.

mk.ru

Помимо 25-летнего Кузьмина в уголовном деле фигурируют имена гражданина Латвии Денисса Каловскиса и гражданина Румынии Михая Паунеску. Они также арестованы и находятся в заключении в этих двух европейских странах соответственно.

По данным следствия, обвиняемые с помощью вирусов, среди которых был разработанный ими вирус Gozi, получали доступ к счетам физических и юридических лиц. В общей сложности они поразили вирусом не менее 1 миллиона компьютеров по всему миру и около 40 тысяч компьютеров в США, в том числе 160 компьютеров NASA. По данным ФБР, с 2005 года хакеры похитили «десятки миллионов долларов».

В материалах россиянин проходит как основной разработчик вируса Gozi и главный организатор преступной схемы. Кузьмин был арестован в США в мае 2011 года. В 2012 году он подписал соглашение со следствием. Максимальный срок, который грозит Кузьмину по предъявленным ему обвинениям, составляет 95 лет.

Проходящие с ним по одному делу гражданин Латвии Денис Каловскис по кличке "Майами" и гражданин Румынии Михай Паунеску по кличке "Вирус" были арестованы по запросу прокуратуры Нью-Йорка в своих государствах в ноябре и декабре 2012 года, но пока не экстрадированы в США.

mk.ru

Международный деловой форум «Киберпреступления. Предотвращение. Защита. Расследование»

Дата: 25.01.2013

Киберпреступники быстро осваивают все новинки глобальной сети. Кража персональных данных, заражение вирусами рабочих компьютеров, распространение вредоносного ПО, кража паролей; все более изощренные методы.

Symantec сообщает, что 56 % российских пользователей стали жертвами интернет - преступлений, 71% получили смс с предложением перейти по ссылке или набрать незнакомый номер и как следствие заражение компьютера вирусами, его отключение и перевод денежных средств, в то время, пока вокруг с «бубном» танцует системный администратор. В мировом масштабе цифра гораздо ниже - 31%.

«Жертвами» становятся не только простые пользователи, но и компании, проводящие финансовые операции через Интернет. Развитию мошенничества способствует множество факторов, рассматриваемых в разрезе психологических, экономических, политических или социальных. Безусловно, на сегодняшний день общество ведет информационные войны с киберпреступниками, но потери со стороны добропорядочных граждан и бизнеса велики.

Организаторы приглашают ведущих специалистов в области безопасности платежей, представителей банковских структур и государственных органов, которые поднимут на обсуждение вопросы:

несовершенство судебной системы;

как обезопасить свой бизнес от вредоносных программ, несанкционированных взломов платежных систем;

технология хищений и расследований;

защита конфиденциальной информации и данных;

мошенничество с кредитными картами и меры предосторожности и защиты от фишинга и др. видов киберфрода.

Важно! Все выступления на форуме основаны на реальных событиях из практики российских и международных компаний в области электронной и информационной безопасности, электронной коммерции и правовой защиты. И могут служить примером для защиты и развития Вашего бизнеса!

Подробности на сайте www.slongrou...m/cybercrime, www.facebook...om/SlonGroup.

Дата: 25.01.2013

Киберпреступники быстро осваивают все новинки глобальной сети. Кража персональных данных, заражение вирусами рабочих компьютеров, распространение вредоносного ПО, кража паролей; все более изощренные методы.

Symantec сообщает, что 56 % российских пользователей стали жертвами интернет - преступлений, 71% получили смс с предложением перейти по ссылке или набрать незнакомый номер и как следствие заражение компьютера вирусами, его отключение и перевод денежных средств, в то время, пока вокруг с «бубном» танцует системный администратор. В мировом масштабе цифра гораздо ниже - 31%.

«Жертвами» становятся не только простые пользователи, но и компании, проводящие финансовые операции через Интернет. Развитию мошенничества способствует множество факторов, рассматриваемых в разрезе психологических, экономических, политических или социальных. Безусловно, на сегодняшний день общество ведет информационные войны с киберпреступниками, но потери со стороны добропорядочных граждан и бизнеса велики.

Организаторы приглашают ведущих специалистов в области безопасности платежей, представителей банковских структур и государственных органов, которые поднимут на обсуждение вопросы:

несовершенство судебной системы;

как обезопасить свой бизнес от вредоносных программ, несанкционированных взломов платежных систем;

технология хищений и расследований;

защита конфиденциальной информации и данных;

мошенничество с кредитными картами и меры предосторожности и защиты от фишинга и др. видов киберфрода.

Важно! Все выступления на форуме основаны на реальных событиях из практики российских и международных компаний в области электронной и информационной безопасности, электронной коммерции и правовой защиты. И могут служить примером для защиты и развития Вашего бизнеса!

Подробности на сайте www.slongrou...m/cybercrime, www.facebook...om/SlonGroup.

Газель Bluetooth = развод через SMS

В центре мониторинга одного из операторов сотовой связи обнаружили странную активность. Клиенты из одного и того же места в городе неожиданно начали отправлять SMS на некоторый платный номер. Сложно объяснимая ситуация оказалась примером изящного мошенничества, от которого пострадали тысячи людей.

Схема развода

Итак, как это было сделано?

Шаг 1

В людном месте была припаркована газель с несколькими антеннами на крыше. Сканируя эфир Bluetooth, специальный ноутбук отправлял запрос на установку связи (pairing) всем обнаруженным устройствам. Ничего не подозревая, люди часто соглашались принять подключение.

Шаг 2

С помощью установленного соединения злоумышленники передавали на телефоны жертв последовательность AT-команд, отправляющую SMS-сообщения на платный номер. Чтобы не потерять связь, использовались мощные Bluetooth-антенны.

Шаг 3

Платный номер был арендован злоумышленниками для вывода денег через подставных лиц. Номер намеренно был выбран максимально «дешевым», чтобы жертвы не обращали внимание на небольшое изменение своего баланса.

Шаг 4

Для удаленного управления ноутбуками, с помощью которых проводилась атака, злоумышленники использовали TeamViewer. В газели находились лишь мало что понимающие исполнитель и водитель. Они были арестованы. Организатор схемы пока на свободе

xakep.ru

В центре мониторинга одного из операторов сотовой связи обнаружили странную активность. Клиенты из одного и того же места в городе неожиданно начали отправлять SMS на некоторый платный номер. Сложно объяснимая ситуация оказалась примером изящного мошенничества, от которого пострадали тысячи людей.

Схема развода

Итак, как это было сделано?

Шаг 1

В людном месте была припаркована газель с несколькими антеннами на крыше. Сканируя эфир Bluetooth, специальный ноутбук отправлял запрос на установку связи (pairing) всем обнаруженным устройствам. Ничего не подозревая, люди часто соглашались принять подключение.

Шаг 2

С помощью установленного соединения злоумышленники передавали на телефоны жертв последовательность AT-команд, отправляющую SMS-сообщения на платный номер. Чтобы не потерять связь, использовались мощные Bluetooth-антенны.

Шаг 3

Платный номер был арендован злоумышленниками для вывода денег через подставных лиц. Номер намеренно был выбран максимально «дешевым», чтобы жертвы не обращали внимание на небольшое изменение своего баланса.

Шаг 4

Для удаленного управления ноутбуками, с помощью которых проводилась атака, злоумышленники использовали TeamViewer. В газели находились лишь мало что понимающие исполнитель и водитель. Они были арестованы. Организатор схемы пока на свободе

xakep.ru

artur

1 Февраля 2013, 01:11

Если спишь с собаками…

Наделавшая много шума история о том, как молодой шведский хакер Дан Эгерстад (Dan Egerstad) выставил на всеобщее обозрение конфиденциальную переписку множества иностранных посольств, получила продолжение.

Опубликовано в журнале "Компьютерра" №45 от 12 декабря 2007 года

Автор: Киви Берд | Раздел: НОВОСТИ

Наделавшая много шума история о том, как молодой шведский хакер Дан Эгерстад (Dan Egerstad) выставил на всеобщее обозрение конфиденциальную переписку множества иностранных посольств, получила продолжение. Тем, кто-то подзабыл или пропустил этот сюжет двухмесячной давности, напомним его суть.

Эгерстад, работавший независимым консультантом по компьютерной безопасности, решил убедиться, насколько надежна анонимность, предоставляемая известным прокси-сервисом TOR. Для этого он добавил в TOR пять оконечных узлов, объединяющих сеть анонимной пересылки с Интернетом, и оснастил узлы специализированными снифферами пакетов, фильтрующими проходящий через них трафик. Фильтры быстро выловили тучу любопытной информации, начиная от логинов-паролей к почтовым ящикам и серверам дипмиссий нескольких десятков государств, правительственных ведомств и крупных компаний разных стран до собственно документов этих организаций, порой весьма конфиденциального свойства. Озадаченный Эгерстад поначалу пытался предупредить скомпрометированные стороны об опасности. Однако те, с кем удалось связаться, либо не понимали, о чем идет речь, либо не желали обсуждать подобные вопросы неизвестно с кем. В итоге, чтобы привлечь внимание к проблеме, Эгерстад опубликовал в Сети несколько десятков почтовых паролей-логинов посольств разных стран, чем вызвал немалый переполох.

Для сокрытия реальных IP-адресов пользователей весь TOR-трафик прогоняется через случайный набор узлов. Хотя внутри сети TOR большинством узлов трафик шифруется, на оконечных узлах, отправляющих пакеты непосредственно в пункты назначения Интернета, шифрования нет. Но многие пользователи сервиса, не прибегающие к SSL или другим видам шифрования, похоже, не понимают, что сами выдают важную информацию третьей стороне, владеющей оконечными узлами. Эгерстад же разом продемонстрировал и то, как много чувствительных к раскрытию данных циркулируют по Интернету, и то, как легко злоумышленники могут перехватывать незашифрованный TOR-трафик.

Поначалу Эгерстад предполагал, что организации и ведомства, чью важную информацию он так легко перехватывал, просто неграмотно использовали TOR, не позаботившись о надлежащем шифровании почтовых сервисов. Но теперь он пришел к выводу, что ситуация далеко не так проста. В недавнем интервью Эгерстад, не желая вдаваться в технические тонкости, лишь подчеркнул, что более внимательное изучение проблемы показало: опростоволосившиеся организации вообще не использовали TOR. А вся их информация, которую насобирали фильтры на оконечных TOR-узлах, в действительности пересылалась какими-то хакерами, которые ранее уже взломали серверы и почтовые аккаунты этих организаций, регулярно воруя оттуда документы и используя TOR в качестве удобного средства для заметания следов.

Случайное это совпадение или нет, неизвестно, но как только Эгерстад поделился с международной прессой своими новыми выводами, на него тут же наехала шведская полиция и спецслужбы. Представители органов власти не стали скрывать, что занялись делом Эгерстада с подачи некой иностранной державы (или держав), однако назвать недовольную сторону не пожелали. Зато недвусмысленно продемонстрировали молодому консультанту, что власть лучше не раздражать. Его дом подвергли тщательному обыску, буквально перевернув все вверх дном, сломав несколько шкафов и конфисковав для изучения все обнаруженные компьютеры, любые цифровые носители информации, а также заинтересовавшие полицию документы. Самого же Эгерстада отвезли в полицейский участок, где несколько часов допрашивали на предмет "незаконных проникновений в зарубежные компьютеры". Никаких обвинений, правда, ему так и не предъявили, отпустив после допроса домой. Сколько времени понадобится на то, чтобы вернуть конфискованное имущество (и удастся ли это сделать вообще), никто сказать не может.

По глубокому убеждению Эгерстада, то, что так легко проделал он, наверняка делают и многие другие - будь то криминальные структуры или государственные спецслужбы. Эту гипотезу решили проверить исследователи из сетевого хакерского сообщества TeamFurry. И получили весьма интересные результаты. Члены TeamFurry случайным образом выбирали оконечные узлы сети TOR и анализировали их параметры и конфигурацию. Оказалось, что многие из этих узлов-шлюзов сконфигурированы так, чтобы пропускать только незашифрованные электронные письма и срочные сообщения (вроде протоколов IMAP, AIM, VNC, Yahoo IM и MSN Messenger), отвергая весь остальной трафик, включая шифрованный. Естественно, такая избирательность еще не является доказательством шпионской природы узла. Однако в условиях сети анонимизации, где шифрование трафика лишь поощряется, те узлы-шлюзы, что полностью блокируют зашифрованные криптографией пакеты, выглядят чрезвычайно подозрительно.

В расследовании TeamFurry ничего не говорится о том, кому могут принадлежать оконечные TOR-узлы, где обрабатываются исключительно незашифрованные данные. Но коль скоро их явно немало, а цель - фильтрация пакетов - достаточно очевидна, можно предполагать, что роют здесь все кому не лень - от мелких хакеров и промышленных шпионов до разведслужб. Отсюда становится понятным и давление властей на Эгерстада - не столько за то, что он "тоже нюхает", сколько за склонность к обобщениям и излишнюю говорливость. И почему-то тут же вспоминается итальянская пословица: "Если спишь с собаками, то проснешься с блохам

Наделавшая много шума история о том, как молодой шведский хакер Дан Эгерстад (Dan Egerstad) выставил на всеобщее обозрение конфиденциальную переписку множества иностранных посольств, получила продолжение.

Опубликовано в журнале "Компьютерра" №45 от 12 декабря 2007 года

Автор: Киви Берд | Раздел: НОВОСТИ

Наделавшая много шума история о том, как молодой шведский хакер Дан Эгерстад (Dan Egerstad) выставил на всеобщее обозрение конфиденциальную переписку множества иностранных посольств, получила продолжение. Тем, кто-то подзабыл или пропустил этот сюжет двухмесячной давности, напомним его суть.

Эгерстад, работавший независимым консультантом по компьютерной безопасности, решил убедиться, насколько надежна анонимность, предоставляемая известным прокси-сервисом TOR. Для этого он добавил в TOR пять оконечных узлов, объединяющих сеть анонимной пересылки с Интернетом, и оснастил узлы специализированными снифферами пакетов, фильтрующими проходящий через них трафик. Фильтры быстро выловили тучу любопытной информации, начиная от логинов-паролей к почтовым ящикам и серверам дипмиссий нескольких десятков государств, правительственных ведомств и крупных компаний разных стран до собственно документов этих организаций, порой весьма конфиденциального свойства. Озадаченный Эгерстад поначалу пытался предупредить скомпрометированные стороны об опасности. Однако те, с кем удалось связаться, либо не понимали, о чем идет речь, либо не желали обсуждать подобные вопросы неизвестно с кем. В итоге, чтобы привлечь внимание к проблеме, Эгерстад опубликовал в Сети несколько десятков почтовых паролей-логинов посольств разных стран, чем вызвал немалый переполох.

Для сокрытия реальных IP-адресов пользователей весь TOR-трафик прогоняется через случайный набор узлов. Хотя внутри сети TOR большинством узлов трафик шифруется, на оконечных узлах, отправляющих пакеты непосредственно в пункты назначения Интернета, шифрования нет. Но многие пользователи сервиса, не прибегающие к SSL или другим видам шифрования, похоже, не понимают, что сами выдают важную информацию третьей стороне, владеющей оконечными узлами. Эгерстад же разом продемонстрировал и то, как много чувствительных к раскрытию данных циркулируют по Интернету, и то, как легко злоумышленники могут перехватывать незашифрованный TOR-трафик.

Поначалу Эгерстад предполагал, что организации и ведомства, чью важную информацию он так легко перехватывал, просто неграмотно использовали TOR, не позаботившись о надлежащем шифровании почтовых сервисов. Но теперь он пришел к выводу, что ситуация далеко не так проста. В недавнем интервью Эгерстад, не желая вдаваться в технические тонкости, лишь подчеркнул, что более внимательное изучение проблемы показало: опростоволосившиеся организации вообще не использовали TOR. А вся их информация, которую насобирали фильтры на оконечных TOR-узлах, в действительности пересылалась какими-то хакерами, которые ранее уже взломали серверы и почтовые аккаунты этих организаций, регулярно воруя оттуда документы и используя TOR в качестве удобного средства для заметания следов.

Случайное это совпадение или нет, неизвестно, но как только Эгерстад поделился с международной прессой своими новыми выводами, на него тут же наехала шведская полиция и спецслужбы. Представители органов власти не стали скрывать, что занялись делом Эгерстада с подачи некой иностранной державы (или держав), однако назвать недовольную сторону не пожелали. Зато недвусмысленно продемонстрировали молодому консультанту, что власть лучше не раздражать. Его дом подвергли тщательному обыску, буквально перевернув все вверх дном, сломав несколько шкафов и конфисковав для изучения все обнаруженные компьютеры, любые цифровые носители информации, а также заинтересовавшие полицию документы. Самого же Эгерстада отвезли в полицейский участок, где несколько часов допрашивали на предмет "незаконных проникновений в зарубежные компьютеры". Никаких обвинений, правда, ему так и не предъявили, отпустив после допроса домой. Сколько времени понадобится на то, чтобы вернуть конфискованное имущество (и удастся ли это сделать вообще), никто сказать не может.

По глубокому убеждению Эгерстада, то, что так легко проделал он, наверняка делают и многие другие - будь то криминальные структуры или государственные спецслужбы. Эту гипотезу решили проверить исследователи из сетевого хакерского сообщества TeamFurry. И получили весьма интересные результаты. Члены TeamFurry случайным образом выбирали оконечные узлы сети TOR и анализировали их параметры и конфигурацию. Оказалось, что многие из этих узлов-шлюзов сконфигурированы так, чтобы пропускать только незашифрованные электронные письма и срочные сообщения (вроде протоколов IMAP, AIM, VNC, Yahoo IM и MSN Messenger), отвергая весь остальной трафик, включая шифрованный. Естественно, такая избирательность еще не является доказательством шпионской природы узла. Однако в условиях сети анонимизации, где шифрование трафика лишь поощряется, те узлы-шлюзы, что полностью блокируют зашифрованные криптографией пакеты, выглядят чрезвычайно подозрительно.

В расследовании TeamFurry ничего не говорится о том, кому могут принадлежать оконечные TOR-узлы, где обрабатываются исключительно незашифрованные данные. Но коль скоро их явно немало, а цель - фильтрация пакетов - достаточно очевидна, можно предполагать, что роют здесь все кому не лень - от мелких хакеров и промышленных шпионов до разведслужб. Отсюда становится понятным и давление властей на Эгерстада - не столько за то, что он "тоже нюхает", сколько за склонность к обобщениям и излишнюю говорливость. И почему-то тут же вспоминается итальянская пословица: "Если спишь с собаками, то проснешься с блохам

Microsoft: бот-сети определяют экономику киберпреступности

www.compulenta.ru

Аарон Корнблюм, главный юрист подразделения Internet Safety Enforcement корпорации Microsoft, считает, что основой современной киберпреступности являются сети зомбированных компьютеров с широкополосным выходом в интернет.

Бот-сети в настоящее время широко используются злоумышленниками для рассылки спама, организации DoS-атак на неугодные ресурсы и осуществления фишерских махинаций. По данным компании Symantec, в первой половине текущего года количество зомбированных машин превышало 4,5 миллиона. Причем владельцы таких компьютеров, как правило, даже не подозревают, что киберпреступники имеют полный доступ к их системам. Корнблюм подчеркивает, что в настоящее время наблюдается рост количества фишерских сайтов. Причем, если раньше злоумышленники выбирали в качестве жертв клиентов крупных и известных онлайновых банков, то сейчас все больший интерес они проявляют к небольшим фирмам и компаниям среднего размера, клиенты которых хуже осведомлены об опасности фишинга. Сейчас в каждый отдельный момент времени рассылку спама и вредоносного контента осуществляют порядка 50 тысяч зомбированных машин. Причем, поскольку киберпреступникам не нужно оплачивать трафик, в сообщения может быть включена графика большого объема или документы. Фактически, отмечают эксперты, бот-сети определяют экономику и расстановку сил в мире киберпреступности.

www.compulenta.ru

Аарон Корнблюм, главный юрист подразделения Internet Safety Enforcement корпорации Microsoft, считает, что основой современной киберпреступности являются сети зомбированных компьютеров с широкополосным выходом в интернет.

Бот-сети в настоящее время широко используются злоумышленниками для рассылки спама, организации DoS-атак на неугодные ресурсы и осуществления фишерских махинаций. По данным компании Symantec, в первой половине текущего года количество зомбированных машин превышало 4,5 миллиона. Причем владельцы таких компьютеров, как правило, даже не подозревают, что киберпреступники имеют полный доступ к их системам. Корнблюм подчеркивает, что в настоящее время наблюдается рост количества фишерских сайтов. Причем, если раньше злоумышленники выбирали в качестве жертв клиентов крупных и известных онлайновых банков, то сейчас все больший интерес они проявляют к небольшим фирмам и компаниям среднего размера, клиенты которых хуже осведомлены об опасности фишинга. Сейчас в каждый отдельный момент времени рассылку спама и вредоносного контента осуществляют порядка 50 тысяч зомбированных машин. Причем, поскольку киберпреступникам не нужно оплачивать трафик, в сообщения может быть включена графика большого объема или документы. Фактически, отмечают эксперты, бот-сети определяют экономику и расстановку сил в мире киберпреступности.

artur

11 Февраля 2013, 11:04

Хакеры атакуют немецкие фирмы

От атак хакеров никто не застрахован. Многие фирмы держат факт взлома под секретом. Правительство ФРГ хочет ввести для ряда отраслей экономики обязательную регистрацию кибератак.

"Привет, Пауль! Мы познакомились четыре недели назад во время вечеринки на выставке CeBIT:) Кайпиринья, которую подавали на вашем стенде, была очень даже ничего. Посылаю тебе пару снимков с тобой и твоей приветливой коллегой Сюзанной. Всего доброго! До встречи через год в Ганновере, Роб".

Письмо с таким содержанием сотрудник крупной немецкой телекоммуникационной компании получил по электронной почте. Он не мог вспомнить Роба, но точно помнил, что пил бразильские коктейли на веселой вечеринке в честь закрытия телекоммуникационной выставки. Не долго думая, Пауль кликнул на приложение. Однако оно не открылось - видимо, оказалось поврежденным, подумал он.

Социальная инженерия

На самом деле, кликнув на приложение, Пауль "впустил" в сеть своего работодателя компьютерную программу-шпиона, написанную под заказ специально для этой фирмы. Стандартное антивирусное программное обеспечение, установленное на рабочем компьютере Пауля, ее не обнаружило. С этого момента у "Роба" появился доступ к IT-системе компании. О том, что Пауль был на закрытии выставки CeBIT, он прочел на его страничке в Facebook.

Целенаправленную хакерскую атаку на сотрудников компаний называют "социальной инженерией". Такой метод несанкционированного доступа является действенным и опасным. Недавние кибератаки на сайты американских газет New York Times, Wall Street Journal и Washington Post тоже были совершены с использованием рассылки "зараженных" электронных писем. Некоторые факты свидетельствуют о том, что взлом был совершен из Китая.

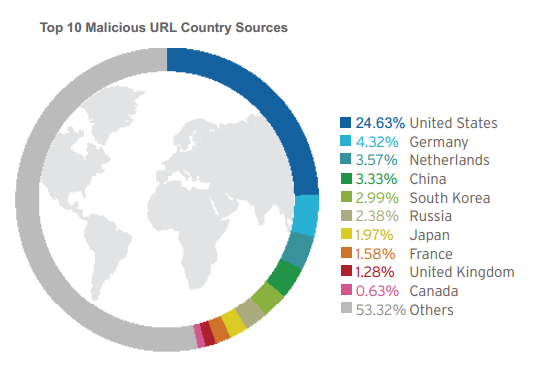

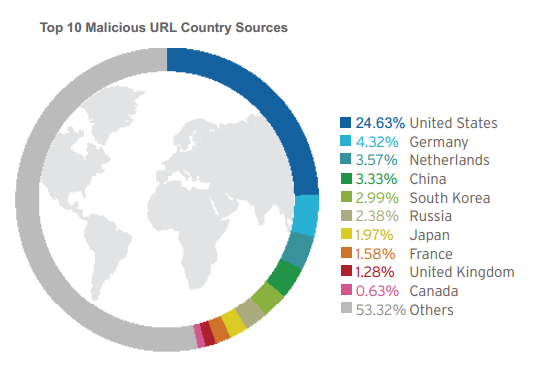

Источник сложно отследить

Китай, а также Россия и другие восточноевропейские страны чаще всего являются источником анонимных хакерских атак на немецкие компании. Об этом свидетельствуют результаты исследования, в рамках которого аудиторская компания KPMG опросила 500 руководителей фирм в Германии. Впрочем, с абсолютной точностью установить источник атаки невозможно, отмечает Александр Гешоннек (Alexander Geschonneck), руководивший исследованием.

По его словам, субъективные ощущения немецких менеджеров о степени угрозы кибератак не соответствуют объективной реальности. "Многие полагают, что атакам хакеров подвержены другие люди, но не они сами. Это не так", - указывает Гешоннек.

Регистрация взломов

Зачастую сотрудники фирм даже не догадываются о том, что их почту или сайт взломали. Они узнают об этом, только когда информация вдруг оказывается в руках шантажистов или конкурентов. "Данные ведь физически не исчезают, их просто копируют", - поясняет Александр Гешоннек. Он знает, что многие компании не обращаются в таких случаях в полицию, потому что опасаются ухудшения собственного имиджа и снижения доверия клиентов.

Ханс-Петер Фридрих Ханс-Петер Фридрих

Министр внутренних дел Германии Ханс-Петер Фридрих (Hans-Peter Friedrich) считает, что это неправильно. Он хочет ввести обязательную регистрацию взломов в некоторых сферах.

"Речь идет о жизненно важных отраслях, таких как электроэнергетика, связь и логистика", - заявил министр неделю назад в интервью телеканалу WDR. "Наши специалисты могут достаточно быстро изучить оставленные хакерами следы и принять меры по предотвращению подобных преступлений", - заверил Фридрих.

Стопроцентная защита?

Идея немецкого министра нашла поддержку на Мюнхенской конференции по безопасности. Принявший в форуме участие комиссара ЕС по вопросам информационных технологий Нели Круус сообщил, что, согласно планам Еврокомиссии, предприятия из особо важных секторов экономики будут обязаны информировать чиновников о "серьезных происшествиях".

До сих пор в Федеральном ведомстве по безопасности в сфере информационной техники (BSI) ограничивались обменом информации в добровольном порядке, например, с помощью основанного в 2012 году форума "Союз за кибербезопасность" (Allianz für Cybersicherheit). Участники проекта предупреждают друг друга об известных им опасностях. Стопроцентной защиты от целенаправленных кибератак достичь невозможно, признает сотрудник BSIДирк Хегер (Dirk Häger). А раз нельзя предотвратить сами атаки, нужно хотя бы минимизировать их последствия.

Дыры в системе безопасности

Сотрудник Центра киберзащиты Германии за компьютером Центр киберзащиты Германии при BSI в Бонне

Александр Гешоннек из компании KPMG тоже считает идею полной изоляции компаний от внешнего мира далекой от реальности. Он советует предпринимателям сконцентрировать свои усилия на защите самой ценной информации.

Не лишним будет проверить и собственных сотрудников, как показывает случившийся недавно в США скандал. В одной американской фирме во время проверки обнаружили, что к ее внутренней системе регулярно подключаются из Китая. Но дело было не в хакерах.

Один находчивый, но ленивый сотрудник фирмы в течение нескольких месяцев перепоручал свои задания китайскому программисту и платил ему за это часть своей зарплаты. Необходимый для подключения к системе генератор паролей он выслал своему "субподрядчику" курьером.

http://www.dw.de/

От атак хакеров никто не застрахован. Многие фирмы держат факт взлома под секретом. Правительство ФРГ хочет ввести для ряда отраслей экономики обязательную регистрацию кибератак.

"Привет, Пауль! Мы познакомились четыре недели назад во время вечеринки на выставке CeBIT:) Кайпиринья, которую подавали на вашем стенде, была очень даже ничего. Посылаю тебе пару снимков с тобой и твоей приветливой коллегой Сюзанной. Всего доброго! До встречи через год в Ганновере, Роб".

Письмо с таким содержанием сотрудник крупной немецкой телекоммуникационной компании получил по электронной почте. Он не мог вспомнить Роба, но точно помнил, что пил бразильские коктейли на веселой вечеринке в честь закрытия телекоммуникационной выставки. Не долго думая, Пауль кликнул на приложение. Однако оно не открылось - видимо, оказалось поврежденным, подумал он.

Социальная инженерия

На самом деле, кликнув на приложение, Пауль "впустил" в сеть своего работодателя компьютерную программу-шпиона, написанную под заказ специально для этой фирмы. Стандартное антивирусное программное обеспечение, установленное на рабочем компьютере Пауля, ее не обнаружило. С этого момента у "Роба" появился доступ к IT-системе компании. О том, что Пауль был на закрытии выставки CeBIT, он прочел на его страничке в Facebook.

Целенаправленную хакерскую атаку на сотрудников компаний называют "социальной инженерией". Такой метод несанкционированного доступа является действенным и опасным. Недавние кибератаки на сайты американских газет New York Times, Wall Street Journal и Washington Post тоже были совершены с использованием рассылки "зараженных" электронных писем. Некоторые факты свидетельствуют о том, что взлом был совершен из Китая.

Источник сложно отследить

Китай, а также Россия и другие восточноевропейские страны чаще всего являются источником анонимных хакерских атак на немецкие компании. Об этом свидетельствуют результаты исследования, в рамках которого аудиторская компания KPMG опросила 500 руководителей фирм в Германии. Впрочем, с абсолютной точностью установить источник атаки невозможно, отмечает Александр Гешоннек (Alexander Geschonneck), руководивший исследованием.

По его словам, субъективные ощущения немецких менеджеров о степени угрозы кибератак не соответствуют объективной реальности. "Многие полагают, что атакам хакеров подвержены другие люди, но не они сами. Это не так", - указывает Гешоннек.

Регистрация взломов

Зачастую сотрудники фирм даже не догадываются о том, что их почту или сайт взломали. Они узнают об этом, только когда информация вдруг оказывается в руках шантажистов или конкурентов. "Данные ведь физически не исчезают, их просто копируют", - поясняет Александр Гешоннек. Он знает, что многие компании не обращаются в таких случаях в полицию, потому что опасаются ухудшения собственного имиджа и снижения доверия клиентов.

Ханс-Петер Фридрих Ханс-Петер Фридрих

Министр внутренних дел Германии Ханс-Петер Фридрих (Hans-Peter Friedrich) считает, что это неправильно. Он хочет ввести обязательную регистрацию взломов в некоторых сферах.

"Речь идет о жизненно важных отраслях, таких как электроэнергетика, связь и логистика", - заявил министр неделю назад в интервью телеканалу WDR. "Наши специалисты могут достаточно быстро изучить оставленные хакерами следы и принять меры по предотвращению подобных преступлений", - заверил Фридрих.

Стопроцентная защита?

Идея немецкого министра нашла поддержку на Мюнхенской конференции по безопасности. Принявший в форуме участие комиссара ЕС по вопросам информационных технологий Нели Круус сообщил, что, согласно планам Еврокомиссии, предприятия из особо важных секторов экономики будут обязаны информировать чиновников о "серьезных происшествиях".

До сих пор в Федеральном ведомстве по безопасности в сфере информационной техники (BSI) ограничивались обменом информации в добровольном порядке, например, с помощью основанного в 2012 году форума "Союз за кибербезопасность" (Allianz für Cybersicherheit). Участники проекта предупреждают друг друга об известных им опасностях. Стопроцентной защиты от целенаправленных кибератак достичь невозможно, признает сотрудник BSIДирк Хегер (Dirk Häger). А раз нельзя предотвратить сами атаки, нужно хотя бы минимизировать их последствия.

Дыры в системе безопасности

Сотрудник Центра киберзащиты Германии за компьютером Центр киберзащиты Германии при BSI в Бонне

Александр Гешоннек из компании KPMG тоже считает идею полной изоляции компаний от внешнего мира далекой от реальности. Он советует предпринимателям сконцентрировать свои усилия на защите самой ценной информации.

Не лишним будет проверить и собственных сотрудников, как показывает случившийся недавно в США скандал. В одной американской фирме во время проверки обнаружили, что к ее внутренней системе регулярно подключаются из Китая. Но дело было не в хакерах.

Один находчивый, но ленивый сотрудник фирмы в течение нескольких месяцев перепоручал свои задания китайскому программисту и платил ему за это часть своей зарплаты. Необходимый для подключения к системе генератор паролей он выслал своему "субподрядчику" курьером.

http://www.dw.de/

В России появились военные хакеры

И они уже начали работать

Первый зампред оборонного комитета Госдумы Виктор Заварзин по итогам заседания комитета с участием главы Генштаба Валерия Герасимова сообщил в среду, что в Генштабе Вооруженных сил России начала работу структура по информационной безопасности.

«Серьезная работа была проделана по информационной безопасности, создается новая структура в Генштабе», – сказал Заварзин, добавив, что она уже начала работать.

По его словам, в перспективе система кибербезопасности останется в структуре Генштаба, а не будет выделена в отдельный род войск, как предполагалось ранее, пишут федеральные СМИ.

deita.ru/inc...khakery.html

И они уже начали работать

Первый зампред оборонного комитета Госдумы Виктор Заварзин по итогам заседания комитета с участием главы Генштаба Валерия Герасимова сообщил в среду, что в Генштабе Вооруженных сил России начала работу структура по информационной безопасности.

«Серьезная работа была проделана по информационной безопасности, создается новая структура в Генштабе», – сказал Заварзин, добавив, что она уже начала работать.

По его словам, в перспективе система кибербезопасности останется в структуре Генштаба, а не будет выделена в отдельный род войск, как предполагалось ранее, пишут федеральные СМИ.

deita.ru/inc...khakery.html

Представители Facebook заявили, что эта крупнейшая в мире социальная сеть в январе нынешнего года "подверглась серии изощренных хакерских атак".

Компания уверяет, что конфиденциальность личных данных пользователей при этом не пострадала.

Более миллиарда человек в мире пользуются Facebook, базирующейся в Калифорнии.

Представители сервиса утверждают, что хакеры взломали систему, после того как несколько сотрудников Facebook зашли на ранее взломанный сайт разработчика мобильных приложений, и в результате вредоносные программы загрузились на их лаптопы.

"Явно не любители"

"Очевидно, что были также взломаны сайты других компаний. Наша фирма одной из первых обнаружила вредоносные программы, и мы сразу же сообщили об этом другим компаниям, которые подверглись подобным нападениям", - сказали представители Facebook.

Недавно сайт микроблогов Twitter признал, что при взломе были украдены 250 тысяч аккаунтов пользователей, в том числе пароли, электронные адреса и другие данные.

По мнению представителей Twitter, действовали "явно не любители".

Многие крупные американские газеты, в том числе New York Times, Washington Post Wall Street Journal также недавно пострадали от нападений хакеров.

Представители изданий утверждают, что за этими атаками стоит Китай, однако китайские власти подобные обвинения отрицают.

www.bbc.co.u...ackers.shtml

Компания уверяет, что конфиденциальность личных данных пользователей при этом не пострадала.

Более миллиарда человек в мире пользуются Facebook, базирующейся в Калифорнии.

Представители сервиса утверждают, что хакеры взломали систему, после того как несколько сотрудников Facebook зашли на ранее взломанный сайт разработчика мобильных приложений, и в результате вредоносные программы загрузились на их лаптопы.

"Явно не любители"

"Очевидно, что были также взломаны сайты других компаний. Наша фирма одной из первых обнаружила вредоносные программы, и мы сразу же сообщили об этом другим компаниям, которые подверглись подобным нападениям", - сказали представители Facebook.

Недавно сайт микроблогов Twitter признал, что при взломе были украдены 250 тысяч аккаунтов пользователей, в том числе пароли, электронные адреса и другие данные.

По мнению представителей Twitter, действовали "явно не любители".

Многие крупные американские газеты, в том числе New York Times, Washington Post Wall Street Journal также недавно пострадали от нападений хакеров.

Представители изданий утверждают, что за этими атаками стоит Китай, однако китайские власти подобные обвинения отрицают.

www.bbc.co.u...ackers.shtml

Microsoft атаковали хакеры

25.02.2013 08:46

Атака по методу проведения была похожа на те, что были использованы в отношении Facebook, Twitter и ряда других компаний

Microsoft на минувших выходных сообщила, что компания пополнила список недавно атакованных американских ИТ-производителей, затронутых недавно волной хакерских атак, связанных с уязвимостью в Java. Microsoft не выявила случаев хищения клиентских данных.

Как сообщает CyberSecurity, в компании заявляют, что атака по методу проведения была похожа на те, что были использованы в отношении Facebook, Twitter и ряда других. В самих Facebook и Twitter также подтверждают факты атак, но не предоставляют дополнительных подробностей о взломе. Как и в Facebook, в Microsoft говорят, что атака была проведена в отношении "небольшого числа" компьютеров.

Также на выходных корпорация заявила, что по недосмотру ИТ-персонала были просрочены несколько сертификатов безопасности, связанных с онлайновой платформой Azure, в результате чего с ней не смогли работать многие программы и это вызвало сбои по всему миру у пользователей Azure.

Просроченные сертификаты не позволяли установить HTTPS-соединения и получить или отправить данные с/на Azure. Согласно сообщению Microsoft, проблема возникла примерно в 2:00 по киевскому времени в субботу, но она была полностью ликвидирована примерно через четыре часа.

Напомним, 19 февраля, в Apple сообщили, что некоторое количество компьютеров были атакованы хакерами. Сообщается, что атака была реализована через те же Java-эксплоиты, что и ранее были использованы при атаке на Facebook, Twitter, The New York Times и The Wall Street Journal.

www.liga.net

25.02.2013 08:46

Атака по методу проведения была похожа на те, что были использованы в отношении Facebook, Twitter и ряда других компаний

Microsoft на минувших выходных сообщила, что компания пополнила список недавно атакованных американских ИТ-производителей, затронутых недавно волной хакерских атак, связанных с уязвимостью в Java. Microsoft не выявила случаев хищения клиентских данных.

Как сообщает CyberSecurity, в компании заявляют, что атака по методу проведения была похожа на те, что были использованы в отношении Facebook, Twitter и ряда других. В самих Facebook и Twitter также подтверждают факты атак, но не предоставляют дополнительных подробностей о взломе. Как и в Facebook, в Microsoft говорят, что атака была проведена в отношении "небольшого числа" компьютеров.

Также на выходных корпорация заявила, что по недосмотру ИТ-персонала были просрочены несколько сертификатов безопасности, связанных с онлайновой платформой Azure, в результате чего с ней не смогли работать многие программы и это вызвало сбои по всему миру у пользователей Azure.

Просроченные сертификаты не позволяли установить HTTPS-соединения и получить или отправить данные с/на Azure. Согласно сообщению Microsoft, проблема возникла примерно в 2:00 по киевскому времени в субботу, но она была полностью ликвидирована примерно через четыре часа.

Напомним, 19 февраля, в Apple сообщили, что некоторое количество компьютеров были атакованы хакерами. Сообщается, что атака была реализована через те же Java-эксплоиты, что и ранее были использованы при атаке на Facebook, Twitter, The New York Times и The Wall Street Journal.

www.liga.net

Хакеры успешно атаковали камеры ГИБДД на подмосковных трассах

Более 140 камер видеонаблюдения на дорогах Подмосковья были выведены из строя. Виной всему – атака хакеров. На то, чтобы парализовать такую сеть слежения, потребовалось всего четыре вируса типа Trojan.

27 февраля 2013, 13:51

К такому заключению пришли специалисты из лаборатории Касперского. Сбой в работе видеокамер произошел в начале февраля, но некоторые утверждают, что перестали получать почтовые штрафы из ГИБДД еще с конца прошлого года, сообщает Lifenews.

По состоянию на декабрь 2012 года, на подмосковных дорогах работали 39 из 144 камер видеорегистрации, спустя месяц это число составило 30, а в феврале система отказала полностью. По данным транспортников Московской области, на данный момент большая часть видеофиксаторов нарушений уже восстановлена после атаки хакеров.

Камеры видеонаблюдения были установлены на дорогах в 2009 году. По итогам 2012 года с их помощью удалось вычислить 3,5 млн нарушителей правил дорожного движения

http://russian.rt.com/

Более 140 камер видеонаблюдения на дорогах Подмосковья были выведены из строя. Виной всему – атака хакеров. На то, чтобы парализовать такую сеть слежения, потребовалось всего четыре вируса типа Trojan.

27 февраля 2013, 13:51

К такому заключению пришли специалисты из лаборатории Касперского. Сбой в работе видеокамер произошел в начале февраля, но некоторые утверждают, что перестали получать почтовые штрафы из ГИБДД еще с конца прошлого года, сообщает Lifenews.

По состоянию на декабрь 2012 года, на подмосковных дорогах работали 39 из 144 камер видеорегистрации, спустя месяц это число составило 30, а в феврале система отказала полностью. По данным транспортников Московской области, на данный момент большая часть видеофиксаторов нарушений уже восстановлена после атаки хакеров.

Камеры видеонаблюдения были установлены на дорогах в 2009 году. По итогам 2012 года с их помощью удалось вычислить 3,5 млн нарушителей правил дорожного движения

http://russian.rt.com/

Хакеры из США атаковали сайт Минобороны Китая

28.02.2013, 16:05

Американские хакеры атаковали два сайта государственных структур Китая, заявляет Пекин. Атаке подвергся в том числе и сайт Министерства обороны страны.

Министерство обороны Китая

За прошедший год, по данным властей КНР, каждый месяц сайты военных ведомств подвергались хакерским нападениям 144 тыс. раз, более 60% этих атак были организованы американскими хакерами.

Ранее Белый дом заявлял, что обеспокоен по поводу кибератак на американские сайты. По мнению американских властей, за этими нападениями стоят военные службы Китая.

Китай отвергает обвинения со стороны США.

http://it.tut.by/337003

28.02.2013, 16:05

Американские хакеры атаковали два сайта государственных структур Китая, заявляет Пекин. Атаке подвергся в том числе и сайт Министерства обороны страны.

Министерство обороны Китая

За прошедший год, по данным властей КНР, каждый месяц сайты военных ведомств подвергались хакерским нападениям 144 тыс. раз, более 60% этих атак были организованы американскими хакерами.

Ранее Белый дом заявлял, что обеспокоен по поводу кибератак на американские сайты. По мнению американских властей, за этими нападениями стоят военные службы Китая.

Китай отвергает обвинения со стороны США.

http://it.tut.by/337003

Хакеры распространяют вирусы под видом обновлений для Adobe Flash Player 23:54

2.03.2013

Для большей правдоподобности киберпреступники создали 2 варианта подтверждения якобы происходящей загрузки обновлений. Хакеры распространяют вирусы под видом обновлений для Adobe Flash Player Фото internetua.com Hi Tech. Высокая популярность Adobe Flash-плеера среди пользователей стала причиной широкой заинтересованности хакеров данным программным продуктом. Представители компании Symantec сообщили, что обнаружили факты использования злоумышленниками поддельных обновлений для Adobe Flash-плеера с целью распространения вирусов. Исследователи утверждают, что Flash-плеер используется хакерами в качестве приманки, т.к. приложение очень популярно в среде пользователей сети Интернет. Потенциальные жертвы, ничего не подозревая, загружают вирусные программы под видом обновлений. По словам экспертов, хакерам удалось создать достаточно убедительное подобие странички загрузки обновлений популярного плеера. Специалисты заметили в нем несколько несоответствий. Основная часть ссылок направляют пользователя обратно на атакованный домен. Все ссылки сайта, кроме ведущих на вредоносные ресурсы, переориентируют в корневую директорию сайта. После система генерирует предупреждение об ошибке «404». Для большей правдоподобности киберпреступники создали 2 варианта подтверждения якобы происходящей загрузки обновлений. В первом случае появляется всплывающее окно, предлагающее пользователю скачать файл установки, именуемый «flash_player_updater.exe». Второй случай – кнопка «Download Now» позволяет якобы загрузить файл «update_flash_player.exe». Эксперты полагают, что помимо хищения паролей, упомянутые файлы нацелены на поиск учетных данных к FTP/telnet/SSH сервисам множества популярных клиентов. Также вирусные программы могут осуществлять перехват учетных данных, передаваемых по протоколам SMTP, IMAP, POP

Источник: delate.info/...-player.html © Delate.info

Хакеры обрушили сайты Пражской биржи и новостных агентств

Росбалт, 06/03/2013 16:56

ПРАГА, 6 марта. Тысячи клиентов банков Чехии не могли своевременно получить информацию о состоянии своих счетов из-за хакерской атаки, которой подверглись сегодня сайты ряда финансовых учреждений, включая Пражскую биржу.

Отмечается, что личные данные клиентов при этом похищены не были.

4 марта хакерам удалось на несколько часов заблокировать сайты нескольких крупнейших чешских информационных агентств и газет.

Кто стоит за этими атаками, до сих пор неизвестно.

Напомним, в феврале хакеры из группы Anonymous провели новые атаки на правительственные сайты США. В частности, они выложили в открытый доступ личные данные 4 тыс. банковских служащих.

Хищение информации проводилось в рамках операции Last Resort, которая направлена против внесения поправок в американский закон о киберпреступлениях.

Подробнее: www.rosbalt....1102673.html

Росбалт, 06/03/2013 16:56

ПРАГА, 6 марта. Тысячи клиентов банков Чехии не могли своевременно получить информацию о состоянии своих счетов из-за хакерской атаки, которой подверглись сегодня сайты ряда финансовых учреждений, включая Пражскую биржу.

Отмечается, что личные данные клиентов при этом похищены не были.

4 марта хакерам удалось на несколько часов заблокировать сайты нескольких крупнейших чешских информационных агентств и газет.

Кто стоит за этими атаками, до сих пор неизвестно.

Напомним, в феврале хакеры из группы Anonymous провели новые атаки на правительственные сайты США. В частности, они выложили в открытый доступ личные данные 4 тыс. банковских служащих.

Хищение информации проводилось в рамках операции Last Resort, которая направлена против внесения поправок в американский закон о киберпреступлениях.

Подробнее: www.rosbalt....1102673.html

Государство и хакеры: кто кого

09.03.2013

ЛИШЬ ПЯТЬ ПРОЦЕНТОВ РОССИЯН ЗАЯВЛЯЮТ НА КИБЕРПРЕСТУПНИКОВ В ПОЛИЦИЮ

Владимир Путин поручил ФСБ создать государственную систему обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы страны. О том, под каким ударом находятся сейчас государство и общество, что представляет собой современная кибермафия и какие действия еще можно предпринять для отражения нападений из интернета, в статье, написанной специально для газеты «БИЗНЕС Online», размышляет генеральный директор ОАО «ICL-КПО ВС» Виктор Дьячко

www.business...ticle/76453/

09.03.2013

ЛИШЬ ПЯТЬ ПРОЦЕНТОВ РОССИЯН ЗАЯВЛЯЮТ НА КИБЕРПРЕСТУПНИКОВ В ПОЛИЦИЮ

Владимир Путин поручил ФСБ создать государственную систему обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы страны. О том, под каким ударом находятся сейчас государство и общество, что представляет собой современная кибермафия и какие действия еще можно предпринять для отражения нападений из интернета, в статье, написанной специально для газеты «БИЗНЕС Online», размышляет генеральный директор ОАО «ICL-КПО ВС» Виктор Дьячко

www.business...ticle/76453/

Частичный обход парольной защиты на устройствах Samsung с Android

Дата: 07.03.2013

www.xakep.ru.../post/60235/

На некоторых мобильных устройствах Samsung с операционной системой Android обнаружена уязвимость, позволяющая обойти блокировку экрана и временно получить доступ в систему без ввода пароля (пинкода). Уязвимость аналогична той, которую недавно обнаружили для устройств на базе iOS.

Метод действует по крайней мере на Samsung Galaxy Note II под Android 4.1.2 и на Galaxy S Plus под Android 2.3.6.

Последовательность действий для обхода защиты:

1. Активировать экран.

2. Нажаить «Экстренный вызов» (Emergency Call).

3. Нажать клавишу "ICE" слева внизу.

4. Удерживать физическую кнопку Hold несколько секунд, затем отпустить.

5. Домашний экран появится на некоторое время.

6. Пока домашний экран виден, нужно запустить какое-нибудь приложение или виджет.

Атака имеет ограниченную сферу использования. Приложение или виджет сразу уходят в фоновый режим, хотя если программа должна выполнить действие при старте системы, она его выполнит.

P.S. Описание видоизменённой процедуры для Galaxy S3.

Дата: 07.03.2013

www.xakep.ru.../post/60235/

На некоторых мобильных устройствах Samsung с операционной системой Android обнаружена уязвимость, позволяющая обойти блокировку экрана и временно получить доступ в систему без ввода пароля (пинкода). Уязвимость аналогична той, которую недавно обнаружили для устройств на базе iOS.

Метод действует по крайней мере на Samsung Galaxy Note II под Android 4.1.2 и на Galaxy S Plus под Android 2.3.6.

Последовательность действий для обхода защиты:

1. Активировать экран.

2. Нажаить «Экстренный вызов» (Emergency Call).

3. Нажать клавишу "ICE" слева внизу.

4. Удерживать физическую кнопку Hold несколько секунд, затем отпустить.

5. Домашний экран появится на некоторое время.

6. Пока домашний экран виден, нужно запустить какое-нибудь приложение или виджет.

Атака имеет ограниченную сферу использования. Приложение или виджет сразу уходят в фоновый режим, хотя если программа должна выполнить действие при старте системы, она его выполнит.

P.S. Описание видоизменённой процедуры для Galaxy S3.

СМИ: Украинские хакеры - одни из самых активных в мире

08.03.2013 19:08

Об этом сообщает специализированное интернет-издание AIN.UA.

"За последний месяц с украинских серверов было совершено 566 531 атак", - говорится в сообщении.

В Deutsche Telekom подчеркивают, что число интернет-угроз постоянно растет - ежедневно обнаруживают около 200 тысяч новых образцов вредоносов. Только в ловушках Deutsche Telekom собираются записи о 450 тысячах атак в день.

На портале в реальном времени показаны атаки и страны, из которых они исходят, а также статистика наиболее частых видов атак, срезы по регионам с наибольшим числом активных атакующих серверов. Карта находится в свободном доступе, компания обменивается данными с регуляторными органами и производителями ПО безопасности.

Система глобального мониторинга была разработана в сотрудничестве с ассоциацией BITKOM и Федеральным департаментом информационной безопасности (BSI), и использует более 90 датчиков для регистрации вторжений.

http://svodka.net

08.03.2013 19:08

Об этом сообщает специализированное интернет-издание AIN.UA.

"За последний месяц с украинских серверов было совершено 566 531 атак", - говорится в сообщении.

В Deutsche Telekom подчеркивают, что число интернет-угроз постоянно растет - ежедневно обнаруживают около 200 тысяч новых образцов вредоносов. Только в ловушках Deutsche Telekom собираются записи о 450 тысячах атак в день.

На портале в реальном времени показаны атаки и страны, из которых они исходят, а также статистика наиболее частых видов атак, срезы по регионам с наибольшим числом активных атакующих серверов. Карта находится в свободном доступе, компания обменивается данными с регуляторными органами и производителями ПО безопасности.

Система глобального мониторинга была разработана в сотрудничестве с ассоциацией BITKOM и Федеральным департаментом информационной безопасности (BSI), и использует более 90 датчиков для регистрации вторжений.

http://svodka.net

06:07 12/03/2013

В США хакеры разместили в интернете конфиденциальные данные американских политиков и знаменитостей

Фото ИТАР-ТАСС

ЛОС-АНДЖЕЛЕС, 12 марта. /Корр. ИТАР-ТАСС Александра Урусова/. Хакеры совершили очередную диверсию в США, выложив в свободном доступе в Интернете конфиденциальную информацию американских политиков и знаменитостей. ФБР и полиция Лос-Анджелеса подтвердили в понедельник, что в курсе появления данных с кредитных карт и карточек социального страхования на веб-сайте с доменом su. Об этом сообщило информационное агентство АП.

В число предполагаемых жертв хакеров попали директор ФБР Роберт Мюллер, шеф полиции Лос-Анджелеса Чарли Бек, 12 звезд сцены и шоу-бизнеса, включая певиц Бейонсе и Бритни Спирс, рэпера Джея Зи, миллиардера Дональда Трампа, светскую львицу Пэрис Хилтон, актеров Мела Гибсона и Эштона Кутчера. В список попали бывший госсекретарь США Хилари Клинтон и вице-президент Джозеф Байден, хотя данные их кредитных карт и адресов на сайте не упоминались.

Ресурс, разместивший предположительно конфиденциальные данные, действовал в понедельник вечером. Но информация, не предназначенная для разглашения, уже удалена с него.

www.itar-tas.../672924.html

В США хакеры разместили в интернете конфиденциальные данные американских политиков и знаменитостей

Фото ИТАР-ТАСС

ЛОС-АНДЖЕЛЕС, 12 марта. /Корр. ИТАР-ТАСС Александра Урусова/. Хакеры совершили очередную диверсию в США, выложив в свободном доступе в Интернете конфиденциальную информацию американских политиков и знаменитостей. ФБР и полиция Лос-Анджелеса подтвердили в понедельник, что в курсе появления данных с кредитных карт и карточек социального страхования на веб-сайте с доменом su. Об этом сообщило информационное агентство АП.

В число предполагаемых жертв хакеров попали директор ФБР Роберт Мюллер, шеф полиции Лос-Анджелеса Чарли Бек, 12 звезд сцены и шоу-бизнеса, включая певиц Бейонсе и Бритни Спирс, рэпера Джея Зи, миллиардера Дональда Трампа, светскую львицу Пэрис Хилтон, актеров Мела Гибсона и Эштона Кутчера. В список попали бывший госсекретарь США Хилари Клинтон и вице-президент Джозеф Байден, хотя данные их кредитных карт и адресов на сайте не упоминались.

Ресурс, разместивший предположительно конфиденциальные данные, действовал в понедельник вечером. Но информация, не предназначенная для разглашения, уже удалена с него.

www.itar-tas.../672924.html

19-летний хакер получил 60 тысяч долларов за взлом браузера Chrome

www.itar-tas.../543302.html

Шестьдесят тысяч долларов за взлом браузера Chrome получил хакер с ником Pinkie Pie. Девятнадцатилетний юноша выигрывает уже второй конкурс подряд. Соревнования проводит компания Google, которая таким образом пытается обнаружить и устранить уязвимости своего браузера. В ходе первого конкурса в феврале 2012 года юный хакер нашел сразу шесть слабых мест программы, а в этот раз всего два. При этом компания устранила обнаруженные проблемы менее чем за 12 часов.

Интересно, что в прошлом году победивший в конкурсе хакер пытался устроиться на работу в Google. В своем резюме он указал, что может взломать Chrome с операционной системы Apple Mac OS X. Однако ответа от компании так и не получил.

Google Chrome позиционирует себя как самый защищенный браузер. Компания регулярно внедряет новые инструменты для обеспечения безопасности. При этом Google практикует денежные выплаты энтузиастам, которые обнаруживают уязвимости системы.

www.itar-tas.../543302.html

Шестьдесят тысяч долларов за взлом браузера Chrome получил хакер с ником Pinkie Pie. Девятнадцатилетний юноша выигрывает уже второй конкурс подряд. Соревнования проводит компания Google, которая таким образом пытается обнаружить и устранить уязвимости своего браузера. В ходе первого конкурса в феврале 2012 года юный хакер нашел сразу шесть слабых мест программы, а в этот раз всего два. При этом компания устранила обнаруженные проблемы менее чем за 12 часов.

Интересно, что в прошлом году победивший в конкурсе хакер пытался устроиться на работу в Google. В своем резюме он указал, что может взломать Chrome с операционной системы Apple Mac OS X. Однако ответа от компании так и не получил.

Google Chrome позиционирует себя как самый защищенный браузер. Компания регулярно внедряет новые инструменты для обеспечения безопасности. При этом Google практикует денежные выплаты энтузиастам, которые обнаруживают уязвимости системы.

Киберскандал в США набирает обороты

Киберскандал в США набирает обороты. В Интернет попали личные данные не только знаменитостей, но первой леди. Хакеры просят Мишель Обаму не обижаться.

12.03.2013, 22:18

Супруга президента США Барака Обамы Мишель пострадала от атаки хакеров. Киберпреступники выложили в Интернет очень личную информацию: опубликованы отчет о кредитных операциях первой леди, номер социального страхования, номера телефонов, банковская и ипотечная информация, номер кредитной карты.

Впрочем, хакеры сами признаются, что не имеют ничего против Мишель Обамы. «Вини своего мужа, мы все еще любим тебя, Мишель», — говорится в комментарии к информации, передает TMZ.

Ранее сегодня стало известно, что в Интернет попали данные кредитных карт многих американских знаменитостей и политиков. В частности, жертвами хакеров стали директор ФБР Роберт Мюллер, бывший госсекретарь США Хиллари Клинтон, вице-президент Джозеф Байден, певицы Бейонсе и Бритни Спирс, рэпер Джея Зи, светская львица Пэрис Хилт

ntv.ru

Киберскандал в США набирает обороты. В Интернет попали личные данные не только знаменитостей, но первой леди. Хакеры просят Мишель Обаму не обижаться.

12.03.2013, 22:18

Супруга президента США Барака Обамы Мишель пострадала от атаки хакеров. Киберпреступники выложили в Интернет очень личную информацию: опубликованы отчет о кредитных операциях первой леди, номер социального страхования, номера телефонов, банковская и ипотечная информация, номер кредитной карты.

Впрочем, хакеры сами признаются, что не имеют ничего против Мишель Обамы. «Вини своего мужа, мы все еще любим тебя, Мишель», — говорится в комментарии к информации, передает TMZ.

Ранее сегодня стало известно, что в Интернет попали данные кредитных карт многих американских знаменитостей и политиков. В частности, жертвами хакеров стали директор ФБР Роберт Мюллер, бывший госсекретарь США Хиллари Клинтон, вице-президент Джозеф Байден, певицы Бейонсе и Бритни Спирс, рэпер Джея Зи, светская львица Пэрис Хилт

ntv.ru

25 стран используют FinFisher

Дата: 20.03.2013

Организация The Citizen Lab опубликовала результаты исследования серверов троянской программы FinSpy (FinFisher). Известно, что эту троянскую программу используют правоохранительные органы в разных странах мира для скрытого наблюдения за преступниками или политическими активистами. Троян устанавливается на мобильные телефоны всех популярных платформ, осуществляет запись разговоров и другой конфиденциальной информации. Все данные отправляются на сервер, принадлежащий правоохранительным органам.

Вредоносную программу FinSpy разработала компания Gamma Group International (Мюнхен, Германия), а продажей занимается дочерняя компания Gamma Group в Великобритании. Покупателями трояна могут быть только государственные организации.

Анализ серверов позволяет составить полный список стран-«клиентов» Gamma Group.

IP Оператор Страна

117.121.xxx.xxx GPLHost Австралия

77.69.181.162 Batelco ADSL Service Бахрейн

180.211.xxx.xxx Telegraph & Telephone Board Бангладеш

168.144.xxx.xxx Softcom, Inc. Канада

168.144.xxx.xxx Softcom, Inc. Канада

217.16.xxx.xxx PIPNI VPS Чехия

217.146.xxx.xxx Zone Media UVS/Nodes Эстония

213.55.99.74 Ethio Telecom Эфиопия

80.156.xxx.xxx Gamma International GmbH Германия

37.200.xxx.xxx JiffyBox Servers Германия

178.77.xxx.xxx HostEurope GmbH Германия

119.18.xxx.xxx HostGator Индия

119.18.xxx.xxx HostGator Индия

118.97.xxx.xxx PT Telkom Индонезия

118.97.xxx.xxx PT Telkom Индонезия

103.28.xxx.xxx PT Matrixnet Global Индонезия

112.78.143.34 Biznet ISP Индонезия

112.78.143.26 Biznet ISP Индонезия

117.121.xxx.xxx GPLHost Малайзия

187.188.xxx.xxx Iusacell PCS Мексика

201.122.xxx.xxx UniNet Мексика

164.138.xxx.xxx Tilaa Нидерланды

164.138.28.2 Tilaa Нидерланды

78.100.57.165 Qtel – Government Relations Катар

195.178.xxx.xxx Tri.d.o.o / Telekom Srbija Сербия

117.121.xxx.xxx GPLHost Сингапур

217.174.229.82 Ministry of Communications Туркменистан

72.22.xxx.xxx iPower, Inc. США

166.143.xxx.xxx Verizon Wireless США

117.121.xxx.xxx GPLHost США

117.121.xxx.xxx GPLHost США

117.121.xxx.xxx GPLHost США

117.121.xxx.xxx GPLHost США

183.91.xxx.xxx CMC Telecom Infrastructure Company Вьетна

xakep.ru

Дата: 20.03.2013