Intel представила 4-ядерные мобильные и настольные процессоры Haswell

01.06.2013 [18:01], Константин Ходаковский

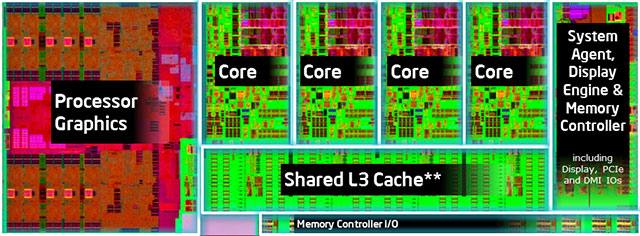

Сегодня компания Intel официально представила 4-ядерные процессоры Haswell четвёртого поколения микроархитектуры Intel Core. Каждый 4-ядерный процессор насчитывает 1,4 млрд транзисторов и выпускается по нормам 22-нм техпроцесса с использованием 3D-транзисторов. Площадь кристалла при этом составляет 177 кв.мм.

Мобильная линейка отличается пониженным энергопотреблением, что является главным достоинством Haswell, и позиционирована на применение как в ультратонких ноутбуках, так и планшетах, а также всевозможных гибридах. Впрочем, пока речь идёт только о мощных чипах для стандартных ноутбуков.

Новое поколение CPU позволяет сделать более совершенными мобильные ПК, предоставляя несколько повышенный уровень производительности и более скромные показатели энергопотребления, уменьшенное время пробуждения, новый режим ожидания с возможностью фонового обновления данных и другие новшества.

Представленные мобильные процессоры подразделяются на серии:

• M — основная серия 4- и 2-ядерных процессоров;

• H — 4-ядерные процессоры, некоторые из которых оснащены графикой Intel Iris Pro;

Новое поколение видеоускорителей Intel работает с API DirectX 11.1, OpenCL 1.2, OpenGL 4.0, поддерживает разрешение 4K x 2K и вывод на три монитора благодаря удвоенной пропускной способности Display Port 1.2, обладает новой улучшенной технологией Intel Quick Sync с расширенной поддержкой форматов и значительно улучшенным качеством кодирования и декодирования видео. Можно также отметить интеграцию усовершенствованной технологии Intel WiDi 4.1 с уменьшенными задержками, повышенным разрешением и расширенным числом совместимых устройств.

Версия Iris Pro позволяет устанавливать на чипе видеопамять EDRAM. Видеоускорители подразделяются на три поколения и носят различные имена в сериях 4000 и 5000:

Из мобильного ряда процессоров Haswell пока представлены только пять флагманских 4-ядерных 8-поточных чипов серии Core i7-MQ и MX, причём для троих из них объявлены цены в партиях от тысячи штук. Самый мощный 57-Вт Core i7-4930MX:

Также компания анонсировала пять чипов более простой серии Core i7-HQ, сообщив стоимость двух моделей. Все они также обладают 4 ядрами и технологией HyperThreading:

Настольные процессоры, кроме стандартной линейки 4- и 2-ядерных процессоров, включают серии:

• K — CPU с разблокированным коэффициентом умножения;

• S и T — энергоэффективные процессоры.

Четвёртое поколение Intel Core для настольных процессоров получили заметные улучшения в области автоматического и ручного разгона: повышены коэффициенты для Turbo-режима, памяти и графического ядра, расширены лимиты на питание и напряжение. Также была добавлена возможность разгона по частоте системной шины. В результате, по заявлению Intel, процессоры среднего звена Haswell в области разгона соответствуют по своим возможностям моделям Ivy Bridge для энтузиастов (X79 для LGA2011).

Анонсирована линейка из 6 самых мощных на сегодняшний день 4-ядерных настольных процессоров — Intel Core i7 Haswell, обладающих поддержкой HyperThreading. Процессоры отличаются энергопотреблением от 35 до 84 Вт и частотными характеристиками (базовая — от 2 до 3,5 ГГц). Самым совершенным чипом этой серии является Intel Core i7-4770K с разблокированным коэффициентом умножения и ценой в $340. Стоимость объявлена и для остальных решений.

Внимание стоит обратить и на модель Core i7-4770R, которая отличается объёмом кеш-памяти L3, исполнением в корпусе BGA и производительной графикой Iris Pro Graphics 5200 с дополнительными чипами памяти. Процессор, очевидно, предназначен для моноблочных ПК и будет поставляться OEM-производителям. Его видеовозможности соответствуют уровню дискретных видеокарт начальной категории, позволяя устанавливать в играх разрешение Full HD при среднем уровне графики, довольствуясь при этом преимущественно хорошими показателями частоты кадров:

Более простая серия Core i5 состоит на сегодняшний день из шести 4-ядерных процессоров, главное отличие которых заключается в отсутствии HyperThreading и уменьшенным до 6 Мбайт объёмом кеш-памяти L3. Энергопотребление чипов варьируется от 45 до 84 Вт, а базовые частоты находятся в диапазоне 2,3—3,4 ГГц.

Для процессоров Haswell предназначено новое семейство чипсетов Intel 8-й серии, включающее модели B85, H87, Q85, Q87 и Z87 для процессорного разъёма LGA1150, которые приносят поддержку до 6 портов USB 3.0 и до 6 шин SATA 6 Гбит/с (при этом отсутствуют SATA 3 Гбит/с), функцию I/O Port Flexibility, позволяющую задавать, какие именно USB-порты будут функционировать как 3.0. Также внесены оптимизации для работы SSD, используются улучшенные технологии Rapid Storage и Intel vPro, внедрена поддержка 4-потокового чтения через последовательный интерфейс, понижено энергопотребление и внесены другие улучшения.

На выставке Computex мы наверняка увидим массу новых продуктов на базе этих чипов. Запуск 2-ядерных процессоров Haswell ожидается в скором времени.

www.3dnews.r...news.ru/news